Криптографическая защита функционирование ЛВС в реальном режиме времени

| Примечание | Курсовик по теме. Доминантной темой курсовика выбрано шифрование данных. |

| Загрузить архив: | |

| Файл: ref-14550.zip (53kb [zip], Скачиваний: 44) скачать |

Введение.

Введение 1

Архитектура секретности сети в двух словах 3

Средства имеханизмы секретности:

ВОСидругие точки зрения 4

Средства секретности 8

Специфические механизмы секретности 9

Некоторые методы скрытия полезной информации от

посторонних глаз 10

Генерация трафика 11

Управление маршрутизацией 11

Цифровая сигнатура 12

Начальные условия выбора системы криптографии 12

Обоснование отказа от аппаратной оставляющей 16

Обоснование выбора и настройка системы 17

Математический аппарат работоспособности метода 22

Заключение 21

Используемая

литература 22

Введение.

Развитие вычислительной техники началось довольно давно, а вот истинный прогресс персональных вычислительных машин произошёл сравнительно недавно. Прошло не так много времени, а 86х286 процессор перестал быть актуальным и лишился возможности выполнять даже десятую часть тех вычислений, которые требуются сегодня. Тактовая частота в 2,5 ГГц стала сегодня обычным явлением и удивить такими производительными мощностями тяжело.

Зато объёдинение персональных компьютеров в сеть осталось актуальным. Конечно, совершенствование аппаратного обеспечения и линий связи положительно отразилось на росте скорости передачи данных, технологии объёдинения вычислительных машин в сеть также прогрессировал.

Лишь одно осталось неизменно – необходимость защиты информации от несанкционированного доступа извне, в том числе и в вычислительных сетях.

Для достижения этих целей используется множество методов. Наиболее простым решением стало введение защиты в сетях посредством клиент-серверных и одноранговых архитектур. Однако и они спасовали, когда появилась необходимость защитить сами линии связи от вмешательства или информацию от лиц, не владеющими определённым спектром прав, но всилу определённых условий заполучившие «чужие» пароли на доступ. Перехват информации может проводиться по наводкам ЭДС в кабелях, можно, в крайнем случае, подключится напрямую к кабелю или к ОВЛС с помощью специальной аппаратуры.

Так или иначе, добраться до передаваемой (получаемой) информации при необходимости не составляет большой трудности, особенно для средств разведки. Это, в принципе, не так важно в сетях, где не содержится информация, нуждающаяся в засекречивании. Но ведь есть множество вариантов, когда появляется поистине необходимость защитить информацию от обработки её лицами, которым она не предназначена.

В таких случаях актуальность приобретает криптографическая защита информации и результаты её деятельности. Это наиболее простой и эффективный способ защитить передаваемую информацию от несанкционированного доступа и насчитывает множество методов. Некоторые из них будут рассмотрены далее.

Ещё надо сказать пару слов об обеспечении процесса криптографического шифрования данных в персональных компьютерах широко используется программный комплекс шифрования данных, но наряду с этим существует и аппаратный. Он менее удобный, требует определённых условий для реализации, зато обладает некоторыми преимуществами перед программным, так как не требователен к остальному аппаратному обеспечения ПК и появляется возможность использования физических ключей. Однако на сегодняшний день уже существуют методы использования физических ключей при программном шифровании данных, вставляющихся через порты ПК.

СЕКРЕТНОСТЬ В ISO.

Архитектура секретности сети в двух словах.

Термин " архитектура секретности сети" можнопонимать по-разному. Согласно однойизего трактовок,архитектура секретности - это, в основном, терминологические определения и довольно абстрактные рекомендации разработчикам протоколов.Архитектура секретности МОС, ISO 7498-2, являетсяпримеромтакого подхода.Большуючасть этого

стандарта занимают руководство по секретности,определение средств и механизмов секретности, и рассмотрение общих угроз в среде сетевых открытых систем.

Только небольшаячасть этогодокументаобеспечивает основудля оценкипредлагаемыхсредств секретности в протоколах ВОС. Посуществуэта основасостоитиз двух таблициприложения кним.Одна таблица обеспечивает рекомендации потому,какие механизмысекретностимогут использоваться для обеспечения конкретных средств секретности. Вторая(иболее спорная)таблицаопределяет, какие средства секретности могут предоставляться протоколами на каждомизсеми уровней ЭМВОС. Более того, при рассмотрении контекста, в котором существует ISO 7498-2, то есть других документов, описывающих модель ВОС, оказывается, чтоISO 7498-2- это довольно абстрактный уровень архитектурной спецификации.

Вобласти ВОС(иМККТТ)базовые стандарты обычно являются довольно абстрактными, чтобы исключитьразработку взаимно работоспособных продуктов независимыми производителями на основе только этих стандартов. Этоведет к появлению "профилей", которые содержат детальныеописания и накладывают ограничения на размер блоковданныхи т.д., делая возможным создание независимых взаимно работоспособных

реализаций. В среде Интернет стандарты, как правило, более конкретны и потому не требуют дополнительных профилей. Кроме того,в Интернете существует тенденция разрабатывать

стандарты для техвещей,которые МОСсчитает"локальным вопросом", предоставляя пользователям большуюгибкостьпри выборе оборудованияу производителей,напримерстандарта OSPF.Учитывая такуюориентацию стандартов Интернета,

архитектура секретности Интернета видимодолжнабыть менее абстрактной и более ограниченной, чем ее соответствие в ВОС.

Средства имеханизмысекретности: ВОС

идругие точки зрения.

ISO 7498-2определяетархитектуру секретности для модели ВОС, дополняя базовую справочную модель, определенную в ISO 7498-1. Этот документ является прекрасным введениемв архитектуру секретностикак Интернета, так и ряда ЛВС.Уровни1-4 справочной

модели ВОС прямо соответствуютпротоколам,используемым в стеке протоколов TCP/IP. Эти два стека протоколов отличаются тем,что стекTCP/IPотводит подприложения средства

взаимодействия, соответствующие уровням 5-7 стека ВОС.Тем не менее, уровень 5 не имеет средств секретности,связанных с ним, согласно ISO 7498-2. Рассмотрение средств секретности, обеспечиваемых на представительном и прикладном уровнях легко соотноситсясприложениями TCP/IP.

Архитектура секретности МОС состоитизпяти основных элементов:определенийсредств секретности, определений механизмовсекретности ,принципов разделения средств секретностипоуровням, соответствия между средствами

секретности и уровнями, и соответствия между механизмамии средствами. Как было сказаноранее,небольшая, новажная частьэтого стандартапосвященарассмотрению принципов,

которыедолжны определять то, какие средства будут предоставлятьсякаждымиз уровней.Существуюти другие аспекты этого стандарта, например определения типов атак, но

они носятруководящийхарактер. Триприложениясодержат дополнительную базовую информацию по этой архитектуре, более детально объясняя решения, описанные в этом стандарте.

Средства секретности являютсяабстрактными понятиями, которые могут использоваться, чтобы охарактеризовать требования секретности.Они отличаются от механизмов

секретности,которые являются конкретными мерами при реализации средств секретности.Критическимархитектурным элементом этого стандарта является определениетого,какие

средства секретностидолжныобеспечиватьсяна каждомиз уровнейсправочной модели. Это определение является руководством для разработчиков протоколов, ноне длятех,

кто создает реализации протоколов, инедля разработчиков сетей.

Одной из самых известныхчастей ISO7498-2является таблица, которая устанавливает соответствие между средствами секретности и уровнямисправочной модели.Таблицатакого

рода должна основываться на наборе фундаментальных принципов. Перед тем, как рассматривать средства секретности и разделение их по уровням, уместно краткорассмотреть эти принципы. В ISO 7498-2 описаносемьпринципов разделения секретности по уровням, которые кратко изложены ниже:

1) Число вариантов,посредствомкоторых можетбыть реализовано средство секретности, должнобытьминимальным. Другими словами,разнообразие недолжнобыть самоцелью.

Разработка и реализация технологии секретности - это сложная задача, и этот принцип утверждает, что следует минимизировать число решенийэтойзадачи. Темнеменее,

многие доказывают,чтосама архитектурасекретностиВОС далека от соблюдения этого принципа, так как включаетмного альтернатив для обеспечения средств секретности на различных уровнях.

2) Средства секретности могутбыть реализованыболее чем на одном уровне при созданиисистемысекретности. Это безусловно верно, и иллюстрируется рассмотрениемгибридных

решений секретности в различных контекстах, например в сетях МО США, описанных ниже. Из этого принципа следует, чтоодно средство может законно появитьсянанескольких уровняхв таблице распределения средств по уровням. Отметимвнутренне противоречие между двумя первыми принципами, так как Принцип 1 возражает против появления средства на нескольких уровнях, а Принцип2 доказываетвозможностьэтого. Понятно,что должно бытьдостигнуто равновесиемеждуними. Например, часто стоит разместить средство на несколькихуровнях, так как различные уровни поддерживаются различными организациями.

3) Возможности секретности необязательно должны дублироватьсуществующие возможностивзаимодействия.Это предполагает, что гдеэто возможно,нужнополагаться на

существующиесредства взаимодействия, чтобы механизмы секретности не дублировалиэти функции.Этопревосходный принцип, но часто можнообнаружить, чтобазовыесредства взаимодействияне могутиспользоватьсядля обеспечения секретности без потери секретности. Например, соблазнительно использовать средства упорядочения или обнаруженияошибок, представленные протоколами Транспортного уровня,как часть аналогичных средств секретности. Тем не менее, последовательные номера и коды, обнаруживающие ошибки, были разработаны для условий неопасных ошибок, и могутоказаться неадекватнымипри агрессивныхатаках.Если разработчики протокола учитывали требованиясекретности приразработке протокола, то тогда можно избежать такого дублирования.

4) Независимостьуровней недолжнанарушаться. Это очевидный принцип, и его следует соблюдать.Опасностьпри несоблюденииэтого принципасостоитв том,что можно

реализоватьмеханизмы секретностинаодном изуровней, которыеиз-за непроверенныхпредположенийо средствах, предоставляемых другим уровнем,несработают, когдаэти

предположения окажутся ложными. Это не означает, что защита наодномиз уровнейнеможет полагатьсянамеханизмы секретности на более нижнем уровне,но означает,чтоэто

взаимодействие должно быть явным иосновыватьсяна хорошо специфицированных интерфейсах средства. Другая форма нарушения независимости уровней возникает вмаршрутизаторах и мостах, которые обращаются кинформации протокола более высокогоуровнядля лучшегоразграничениядоступа. Эти средства секретности могут не сработать при появленииновых протоколов более высокого уровня или использовании

криптографии на более высоких уровнях.

5) Объем надежных возможностей должен быть минимизирован. Этот принцип хорошо представлен в архитектуре МО США, описанной ниже. Следствием этого принципаявляется то, что важно понимать, что составляет надежные возможности в системе секретности, то есть на чторассчитывает система присвоей секретной работе. Это принцип объясняет

обеспечениесредств секретностинаоснове межконцевого взаимодействия, а недоверияк промежуточнымучастникам взаимодействия. В свою очередь это доказывает необходимость

реализации секретности на верхнихуровнях.Тем неменее, минимизация дублирования(принципы 1 и3)возражает против обеспечения средств секретности наоснове приложений.Эти противоречия объясняют предоставление средств секретности в

широком диапазоне приложений намежсетевоми транспортном уровнях. Тем не менее, как мыувидим позже,использование сетевогоилитранспортного уровней часто приводит к

интеграции средств секретности в операционные системы,что приводит к появлению нового множества проблем.

6) Всякий раз, когда секретность, реализуемая наодном уровне, полагается на механизмы секретности на болеенижнем уровне, важно чтобыдругиеуровни невмешивалисьвэто

взаимодействие, нарушая зависимость. Это связано с принципом 4, так как ошибка при реализации независимости уровней легко может нарушить межуровневую секретность. Этот принцип связан с несколькими другими.Минимизациянадежных возможностей

(принцип 5)доказываетнеобходимость перемещениясредств секретностинаболее высокиеуровни,но использование механизмов секретности на одном из уровнейдля обеспечения

средств более высоких уровней помогает избежать дублирования(принципы 1 и 3).

7) Средствасекретности,обеспечиваемыена уровне, должны быть определенытакимобразом, чтобыможнобыло добавлятьновые средства к базовым коммуникационным

средствам. Это очень практично, так какневсе реализации уровнябудуттребовать илипредоставлятьвсе возможные средства секретности, поэтому модульность упростит

разработку иреализациютаких средств.ВИнтернете это является очень важным правилом, так какмыимеем делос большим числом реализаций, в которыенадобудет вставлять

средства секретности.

Средства секретности

Архитектура секретности ВОСопределяет пятьосновных средствсекретности: конфиденциальность, аутентификацию, целостность, управлениедоступоми контроль участников взаимодействия (nonrepudiation). Длябольшинстваиз этих средств также определены варианты, например взаимодействие с помощьювиртуальногосоединения или дейтаграмм. Выбор средств взаимодействия неявляется существенным;возможен

выбор однойиз альтернатив(дейтаграммыили виртуальные каналы) для базовых средств секретности.

Специфические механизмы секретности

ISO 7498-2 включает краткое описание наборамеханизмов секретности, и таблицу, которая связывает этимеханизмысо средствами секретности. Список этих механизмовнеявляется

нифундаментальным,ни полным.Например, не включена технология для физически защищаемых каналов как средство для обеспечения конфиденциальности на физическом уровне. Контрольза электромагнитным излучением оборудования, обрабатывающего секретные данные, являющийся общей проблемой для всей национальной секретности, также отсутствует.

Характеристика механизмов либокак специфичных,либо как неспецифичных также кажется несколько произвольной,по крайней мере в нескольких случаях (Смысл заключается в том, чтоиспользование специфичных механизмов обеспечивает индивидуальные средства секретности на отдельных уровнях,а неспецифические механизмы используютсявсеми, инемогут быть спецификой конкретных средствсекретности). Например, грифы секретности характеризуются как скореенеспецифичные, чем специфичные, но нет четкого определенияпричинытакого разделения. Но все-таки, краткий обзор механизмов секретности позволяет использовать ISO 7498-2 как основу,и в дальнейшем мы будем рассматривать тот же набор механизмов. Рассмотрение специфичных механизмов, и установление соответствия между этими механизмами и средстваминасамом деле неявляетсяглавным вархитектуресекретности, и поэтому мы уделим меньше внимания механизмам, чем средствам.

Некоторые методы скрытия полезной

информации от посторонних глаз.

Шифрование

Шифрованиемназывают использованиекриптографиидля преобразованияданных, делающего их бесполезными для использования. Хотя здесь используется термин шифрование,в большинствеслучаев также реализуется комплементарная

функция дешифрования. До шифрования (или после дешифрования) данные называются текстом. После шифрования (перед дешифрованием) данные называются зашифрованным текстом.Как для симметричной( с секретным ключом) криптографии,таки для несимметричной( с открытым ключом) криптографии существуют реализации этого механизма.

Шифрование обычно используется для обеспечения конфиденциальности,но можетбытьтакже использоваться другими средствами секретности. Необходимость этого

возникаетиз-за того,чтошифрование имеет следующее свойство - любая модификация зашифрованного текста приводит кнепредсказуемымизменениям в исходном тексте. При

использовании таких технологий обеспечивается хорошая основа для механизмов аутентификации и целостности на этомжеили более высоких уровнях. Генерация, распределениеихранение криптографическихключей, используемые при шифровании,

являются чистыми функциями управления секретностью.

Генерация траффика

Генерация траффика-это механизм,который может использоваться для предоставления некоторой конфиденциальности потока траффика на уровне, большем,чем

физический (например, на сетевомилиприкладном уровнях). Генерациятраффикаможет включатьгенерацию подложного траффика, дополнения для обычных пакетов, и передачу пакетов назначениям, отличнымоттребуемого. Какобычные, таки подложные пакеты могут дополняться до постоянной максимальной длины, илимогутдополняться дослучайной, меняющейся длины. Для скрытия взаимосвязей источник-получательследует передаватьподложныйтраффик большомучислу назначений,чтоделает эту технологию дорогостоящей и редко используемой. Конечно,этотмеханизм

не будет эффективным без предоставления конфиденциальности.

Управление маршрутизацией

Другим механизмомдля обеспеченияконфиденциальности являетсяуправлениемаршрутизацией.Оно используетсяна сетевом или прикладном уровняхдляограничения путей,по которым передаются данные от источника кназначению.Выбор маршрутов может явно управляться пользовательскими системами, например маршрутизация источника (опция в IP), или выполняться на промежуточных системах, например на основании отметок секретности, записанных в пакеты на пользовательских системах. Этот механизм явно требует доверия к промежуточным системам, ипоэтомуболее уязвим,чемшифрование между

конечнымисистемами. Этотмеханизм может быть также использован для поддержки средства целостности с восстановлением, например выбирая альтернативные путипосле

атак, повредивших пути взаимодействия.

Цифровая сигнатура

Механизмы цифровой сигнатуры обычно реализуются, используя асимметричную криптографию,хотя былразработан рядтехнологий, использующихсимметричную криптографию. Цифроваясигнатура генерируется источником данных, и проверяется приемником. Используя асимметричную криптографию(с открытым ключом) можно сгенерировать сигнатуру, вычислив контрольную сумму для нужныхданных, а затем зашифровав полученное значение закрытым ключом из пары ключейпришифровании соткрытымиключами отправителя. Получатель проверяетсигнатуру, расшифровывая значение сигнатуры,используя открытый ключ из пары ключей отправителя,а затемсравниваярезультат со значением контрольной суммы, вычисленным на приемном конце.

При использованиишифрованияс открытыми ключами генерацияи проверкацифровой сигнатуры подразумевает использование криптографических ключей, связанных с отправителем, но не с получателем. Поэтому,отправителю не нужно знать, кто будет позднее верифицировать его сигнатуру, что делает этот механизм особенно удобным для широковещательных приложений . Если используется корректная форма контрольной суммы(например, с помощью кэширования), то этот механизм может обеспечить средство контроляучастников взаимодействия.Он может также обеспечить реализацию

средствааутентификациии целостности,вкоторых нужно проверять тождество сущности с помощьюспециальных данных, не известных заранее.

Помимо перечисленных методов существует ещё много других, не рассматриваемых в данном курсовом проекте.

Начальные условия выбора системы криптографии.

Сперва, для выбора системы криптографии необходимо будет определиться с масштабами сети и ограничивающими факторами. Использование определённых методов криптографии требует помимо высоких производительных мощностей дополнительной аппаратной базы. Так что за начальное условие примем факт, что сеть представляет из себя клиент-сервер архитектуру на базе топологии звезда с 8-и входовыми концентраторами и пропускной способностью канала 100 Мегабит в секунду. В качестве проводного носителя будет использоваться витая пара категории CAT-5. Для устранения возможности считывания информации из кабеля со стороны, а также исключением влияния помех, будет использоваться экранированная STP витая пара. Это, несомненно, увеличит стоимость сети, зато обеспечит необходимую устойчивость к воздействию внешних факторов на среду передачи данных. Все машины сети расположены в пределах одного этажа и потребностей в повторителях (репитерах) не возникает.

Для выполнения работы по криптографической защите данных будет использоваться программный комплекс, установленный на всех ПК сети, функционирующий в реальном масштабе времени и позволяющий лишь незначительно снижать производительность сети засчёт небольшого избыточного кода функционирующего резидентно. Ключи на «отпирание» закрытой информации находятся на каждом ПК и доступ к ним есть только у пользователей, допущенных до работы на этих ПК.

Протоколы взаимодействия в сети допускают выход всей этой сети в Интернет, однако выход осуществляется исключительно через модем, установленном на сервере и используется в масштабах сети исключительно для передачи e-mail.

Для удовлетворения всем этим требованиям в качестве системы криптографии был выбран программный комплекс WinCrypt, подходящий в использовании как для Windows 9х так и для более поздних версий в том числе и Windows 2000.

Схема 1. Общая организация использования программного

и аппаратного обеспечения в сети.

Для достижения наиболее высокопроизводительной работы в сети и обеспечения сохранения прав и паролей в сети используется операционная система Windows 2000.

В выполнении своих функциональных задач WinCrypt использует ряд функций, которые будут описаны ниже. Каждая из них даёт возможность провести определённую обработку данных для последующей их передачи в канал связи.

Описание программного продукта.

WinCrypt был разработан в МО ПНИЭИ на базе типовых ПЭВМ для различных масштабов использования.

WinCrypt обеспечивает:

-

- Одностороннюю аутентификацию узлов защищенной сети на основе

имитовставки;

- Управление ключевой системой защищенной сети из одного или нескольких

центров управления.

WinCrypt позволяет защищать не только данные, передаваемые непосредственно по протоколу IP, но и данные, передаваемые по протоколу IPX/SPX, с предварительной инкапсуляцией их в протокол IP в соответствии с рекомендациями RFC-1234.

Любой абонент защищенной сети, подсоединенный к криптографическому комплексу WinCrypt, может обмениваться данными с любым другим абонентом сети, причем шифрование передаваемых данных для абонентов является прозрачным. Кроме того, применение WinCrypt позволяет скрыть трафик между абонентами защищенных локальных сетей. Это определяется тем, что обмен данными в сети происходит между WinCrypt, имеющими собственные сетевые адреса, а адреса абонентов передаются по каналам связи только в зашифрованном виде.

Управление ключами, используемыми в системе, выполняется из WinCrypt. При управлении ключевой системой производятся:

- формирование и распространение по сети справочников соответствия, определяющих, какие именно абоненты ЛВС имеют доступ в виртуальную приватную сеть;

- периодическая (плановая) смена ключей шифрования, используемых в системе;

- оповещение (WinCrypt) о компрометации ключей;

- сбор и хранение информации о всех нештатных событиях в сети, которые возникают при аутентификации узлов, передаче зашифрованной информации, ограничении доступа абонентов ЛВС.

В комплексе WinCrypt используется симметричная ключевая система с использованием парных ключей шифрования.

WinCrypt - высокопроизводительный (100 - 600 Мбит/сек) программно комплекс шифрования трафика IP для линий связи Ethernet, Frame Relay, X.25 и асинхронным линиям (возможно ATM). Так же реализован ряд дополнительных возможностей:

- защиту протокола SNMP;

- управление и конфигурация комплекса по протоколу SNMP из продукта HP OpenView;

- поддержка защищённых протоколов динамической маршрутизации;

- повышенная отказоустойчивость;

- предоставление ЦУКС услуг защищённого DNS (система наименования

доменов).

Существует ещё множество других программных продуктов, позволяющих реализовать криптографическую защиту данных, однако программный комплекс WinCrypt обладает широким спектром функций, и поэтому основной задачей остаётся только выбрать те, которые наиболее полно будут удовлетворять требованиям пользователя или (как в рассматриваемом случае) требованиям «золотой середины» – минимальные потери производительных мощностей при максимально высоком уровне защиты информации.

Обоснование отказа от аппаратной составляющей.

Жёсткой необходимости отказа от аппаратного обеспечения криптографической защиты нет, однако необходимости её использовать нет по следующим причинам:

1. Размеры сети не столь обширны, так что огромных вычислений, направленных на обработку функций криптографической защиты не будет, а следовательно, нет необходимости устанавливать дорогостоящие комплексы, требующие помимо всего остального ещё и дополнительные затраты на их обслуживание и выводящее из строя засекреченную работу всей сети при поломке.

2. Производительные мощности сети позволяют использовать программное обеспечение, направленное на криптографическую защиту информации без существенных потерь производительных мощностей.

3. Введение нового устройства в сеть негативно повлияет на её работоспособность, что выразится в понижении её быстродействия, росту коллизий и увеличение занимаемой площади, что в некоторых условиях недопустимо.

4. И, пожалуй, самым последним аргументом будет выступать тот, что такого рода комплексы разрабатывались для применения на производстве или по крайней мере в корпоративных сетях, но никак не в локальных сетях.

Обоснование выбора и настройка системы.

Для ответа на вопрос, какую же настройку предпочесть, следует учесть некоторые данные, приведённые в таблице. Согласно выбора ряда критериев динамически изменяется и сама структура ядра комплекса, позволяя определить параметры сети.

|

№ п/п |

Название метода |

Защищённость |

Избыточность |

|

1 |

Шифрование |

Высокая |

Низкая |

|

2 |

Генерация трафика |

Средняя |

Наивысшая |

|

3 |

Управление маршрутизацией |

Средняя |

Средняя |

|

4 |

Цифровая сигнатура |

Высокая |

Средняя |

|

5 |

Механизм управления доступом |

Средняя |

Высокая |

|

6 |

Механизм целостности данных |

Средняя |

Высокая |

|

7 |

Обмен аутентификацией |

Высокая |

Низкая |

|

8 |

Подтверждение третьего лица |

Низкая |

Средняя |

Эти два параметра каждого из методов не позволяют составить полной картины о методе, однако на данном этапе дают возможность сформировать мнение о том, какими возможностями обладает тот или иной метод. Следует иметь в виду, что эти методы разрабатывались в разное время и поэтому некоторые хуже, некоторые лучше. Однако есть ещё ряд параметров, позволяющих использовать эти методы в различных ситуациях, однако я сознательно выделил те параметры, которые рассматриваются для данных условий рассматриваемой сети.

Другие характеристики методов в поставленных условиях нас интересовать не будут.

Теперь основной задачей остаётся выбор метода, на который следует настроить комплекс. Наиболее оптимальным сочетанием качества обладают шифрование и обмен аутентификацией. Порядок работы шифрования рассматривался ранее, а вот обмен аутентификацией будет рассмотрен ниже:

Аутентификация источникаданных частореализуется с помощью использования механизмов целостности, в сочетании с технологиями управления криптографическимиключами. Дляприложенийс групповой передачей цифровые сигнатуры могут обеспечитьте жесамые возможности. Аутентификация пользователей обычно реализуется с помощью паролей, но аутентификация реальныхпользователей выходит за рамки справочной модели, так как люди-пользователи не просто процессы наприкладном уровне. Тем не менее,паролитакже могутбытьиспользованы для взаимной аутентификации процессов,хотяихиспользование довольно проблематично в среде открытых систем.

Аутентификация взаимодействующих сущностейреализуется спомощью процедурыдвойногоили тройногоквитирования установлениясвязи,аналогичной механизмамсинхронизации последовательных номеров, используемым в некоторых протоколах.Одиночноеквитирование обеспечивает только одностороннюю аутентификацию, и не может дать гарантийбез синхронизации часов. Двойное квитированиеможетобеспечить

взаимнуюаутентификацию,но безвзаимнойуверенности в синхронизациичасов.Тройное квитирование обеспечивает взаимнуюаутентификациювзаимодействующихпроцессов, при которой нет необходимости синхронизироватьчасы. Издесь, снова,аутентификацияобычно полагается на механизмы

управления криптографическимиключамипри ассоциировании аутентифицируемой сущности с ключом. Базоваяаутентификация справочника в Х.500( Х.509)даетнам примерыодиночного, двойногои тройногоквитированияприаутентификации с использованием технологий управления асимметричными ключами, хотя конкретныепротоколы,описанные вэтом стандарте содержат несколько небольших ошибок. Кроме того, одиночное и двойное квитирование включает передачувременных меток,и вытекающаяиз этогозависимостьот синхронизациичасов потенциальноявляетсяпроблемой всреде распределенных систем.

Из всего этого видно, что потребность аж в тройном квитировании не сможет не сказать отрицательно на работоспособности системы. Это, несомненно, даёт высокую защиту, однако такие манипуляции с данными могут загрузить даже 100 Мегабитную сеть и привести к постоянным коллизиям в среде передачи данных, что совсем не удовлетворяет нашим требованиям, в то время как шифрование просто изменяет до неузнаваемости исходные данные по псевдослучайному закону и передаёт их по сети как обычные пакеты информации без каких бы то ни было квитанций. Это, несомненно, повышает работоспособность сети, хотя есть и потери в фильтре доступа к передаваемой информации. Однако этот минус компенсируется необходимостью ключа на дешифрование у лица-получателя информации.

Таким образом, в качестве основной модели криптографической защиты данных будет использоваться шифрование данных в рамках WinCrypt.

Рассмотрим схему взаимодействия данных:

|

пользователь |

|

Устройство ввода информации |

|

Криптографический шифровальный алгоритм |

|

Среда передачи данных |

|

Аппаратное обеспечение |

|

Аппаратное обеспечение |

|

Дешифрация данных |

|

Устройства обработки и вывода информации |

|

пользователь |

|

Математический аппарат работоспособности метода.

Шифрование производится по установленному алгоритму, ключ которого может меняться в соответствии с пожеланием пользователей, однако важнейшим параметром шифрования является время на дешифрацию Tдеш, которое понадобилось бы вычислительной машине на обработку всех вариантов представления информации. Оно определяется в первую очередь производительно мощностью самой машины по характеристике количества производимых в секунду операций и от длины ключа. Рассмотрим самый просто вариант:

Пусть длина ключа составляет 10 численных знаков, а быстродействие вычислительной машины 2*109 операций в секунду, тогда весь ключ будет перебран (с учётом того, что не будет производиться оценка текста на смысловое содержание) за 1010 операций что составит всего лишь 5 секунд, зато если при таких же условиях вместо численных знаков будут использоваться латинский алфавит состоящий из заглавных и прописных букв, а также цифры (как оно обычно и используется) и ключ составит 20 символов. Тогда в символах ключа вместится 6620 вариантов дешифрования и обработка этой комбинации займёт 1229840286012501806063793353 секунды что составит 2339878778562598565570 лет из чего можно сделать вывод, что без ключа браться за расшифрование шифрограммы бессмысленно.

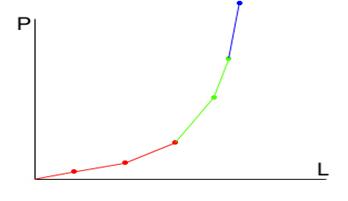

Такой простой подсчёт позволяет утверждать о высокой надёжности рассматриваемого метода. График наглядно демонстрирует это (увеличение длины ключа L влияет на повышение устойчивости кода P):

Заключение.

В данном курсовом проекте были рассмотрены несколько вариантов криптографической защиты локальной сети в реальном масштабе времени, однако как показал более детальный подход, не все они подходили по тем или иным параметрам.

Таким образом, был выбран конечным метод шифрования данных. Его устойчивость к «вскрытию» был подтверждён на конкретном примере. Данный вариант был рассмотрен только для конкретных условий со множеством ограничений, однако это совсем не значит, что использование других методов неэффективно – всё зависит от конкретных условий.

Вцелом, использование криптографических систем в локальных вычислительных сетях требуется только в условиях необходимости защиты данных, а использование их без такой потребности лишь увеличит избыточность кодов передаваемых пакетов данных и уменьшит тем самым производительность сети.

Используемая литература:

1. «Криптографическая защита» – специальный справочник, Москва, ОЛМО ПРЕСС 2001 год.

2. «Защита информации в сетях ЭВМ» – А. Злой, Москва 1999 год.

3. Internet – ресурсы.