Системы распределения прав (Rights Management Systems)

| Примечание | от автора: Прошу простить, версия не законченная. Вся литература изначально была на англ. языке, поэтому фрагментами можно видеть огрехи перевода |

| Загрузить архив: | |

| Файл: ref-26504.zip (1118kb [zip], Скачиваний: 25) скачать |

Уфимский государственный авиационный технический университет

|

Кафедра |

Вычислительной техники и защиты информации |

|

100 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

|

90 |

||||||||||||

|

80 |

||||||||||||

|

70 |

||||||||||||

|

60 |

||||||||||||

|

50 |

||||||||||||

|

40 |

||||||||||||

|

30 |

||||||||||||

|

20 |

||||||||||||

|

10 |

|

Системы защиты конфиденциальных даных |

|

на основе использования распределения |

|

прав пользователей |

ПОЯСНИТЕЛЬНАЯ ЗАПИСКА

|

к курсовому проектупо |

Программно-аппаратной защите информации |

|

5093.006 000.000 ПЗ |

(обозначение документа)

|

Группа

|

Фамилия, и., о. |

Подпись |

Дата |

Оценка |

|

|

Студент |

Гумеров Р.Р. |

20.12.06 |

|||

|

Консультант |

Кладов В.Е. |

||||

|

Принял |

Кладов В.Е. |

Уфа 2006

Уфимский государственный авиационный технический университет

|

Кафедра |

ВТ и ЗИ |

факультет |

ИРТ |

Задание

|

на курсовое проектирование по |

Программно-аппаратной защите информации |

||||

|

на тему |

Системы защиты конфиденциальных даныхна основе использования распреде |

||||

|

ления прав пользователей |

|||||

|

выдано |

10.11.06 |

студенту |

4 |

курса |

|

|

группы |

|||||

|

ЗИ - 418 |

|||||

|

Гумерову Р.Р. |

|||||

(ф., и., о.,)

|

Срок выполнения |

20.12.06 |

|

|

Руководитель проекта |

Кладов В.Е. |

|

|

|||

|

|||

|

Системы защиты конфиденциальных даныхна основе использования распределения |

|||

|

прав пользователей |

|||

|

|||

|

|||

|

Зав. кафедрой |

Васильев В.И. |

Руководитель проекта |

Реферат

Данная курсовая работа представлена для ознакомления с программными пакетами по защите конфиденциальных данных на основе использования технологии распределения прав пользователей. В ней отражены наиболее распространенные средства защиты, а основанные на технологии RMS нашли наиболее полное отражение.

Содержание

Введение 5

2 Защита информации – комплексная задача 9

2.1 Цифровое управление правами 9

2.3 Типичная DRM Системная Архитектура 11

2.3.4 Контент-предоставление 15

2.4 Стандарты выражения прав 16

3 ПредприятияDRM-технологии 18

4 Authentica 19

4.1 Authentica ARM Platform 19

4.6 Резюме 27

5.1 Liquid Machines Email Control 6.0 29

5.2 Liquid Machines Document Control 5.0 31

5.3 Резюме 33

6 InfoWatch Enterprise Solution 35

7 Vidius 44

8 Verdasys Digital Guardian 46

Заключение 49

Озабоченность бизнеса проблемами внутренней IT-безопасности и защиты своих информационных активов постоянно подтверждается исследованиями ведущих организаций. Согласно опубликованному в январе 2006 года отчету 2005 FBIComputerCrimeSurvey, 44% американских компаний пострадали в течение года в результате серьезных инцидентов, происходивших во внутренней IT-безопасности, при этом инсайдеры крали конфиденциальные документы работодателя, пытались исказить информацию с целью финансового мошенничества, выносили из офиса оборудование и т. д.

Не менее остро проблема стоит в России.

Результаты исследования «Внутренние IT-угрозы в России '2005», проведенного компанией InfoWatch среди 315 представителей отечественного бизнеса, опубликованные в конце января 2006 года, показали: 64% респондентов считают кражу информации самой опасной угрозой IT-безопасности (см. диаграмму 1). Сравнивая этот показатель с прошлогодним, можно с уверенностью утверждать, что проблема защиты конфиденциальных данных не только сохранила актуальность, но и приобрела гораздо большее значение, нежели такие распространенные угрозы, как вирусные и хакерские атаки.

Следует обратить внимание, что утечка чувствительных сведений, как угроза IT-безопасности, не всегда является результатом злого умысла. История хранит немало примеров, когда конфиденциальные данные утекали по нелепой случайности или банальной человеческой ошибке. Так, в марте 2005 года информация о 4,5 тыс. больных СПИДом пациентов медицинского учреждения в Палм-Бич, штат Флорида, и еще о 2 тыс. людей, тест на наличие ВИЧ у которых оказался положительным, была разослана не по тем адресам электронной почты. Как оказалось, сотрудник, обрабатывающий статистику в министерстве здравоохранения округа, настолько «заработался», что отправил конфиденциальные файлы нескольким сотням получателей, не имевших права доступа к подобной информации. Таким образом, при оценке актуальности внутренних угроз следует учитывать не только формальную кражу чувствительных документов, но и халатность сотрудников, озабоченность которой высказали, согласно исследованию Info Watch, 44% респондентов.

Для дальнейшего обзора решений в сфере выявления и предотвращения утечек очень важен еще один результат, отмеченный в исследовании «Внутренние IT-угрозы в России 2005», а именно анализ путей утечки (см. диаграмму 2). В этой связи наиболее популярным способом кражи данных, по мнению российских компаний, являются мобильные носители (91%), электронная почта (86%), интернет-пейджеры (85%) и Всемирная паутина (веб-почта, чаты, форумы и т. д. - 80%). Сравнивая эти показатели с аналогичными за прошлый год, можно заметить, что мобильные накопители теперь опережают электронную почту. Судя по всему, популярность портативных устройств, предназначенных для хранения данных, возросла за прошедший год. В результате служащие осознали, что копирование информации на мобильный накопитель оставляет меньше следов, чем отправка писем через корпоративную почтовую систему (ведущую журнал событий), и не связано с аномальной активностью, которая часто привлекает внимание администратора при пересылке больших объемов данных по сети.

2 Защита информации – комплексная задача

Несмотря на несколько разнородный индекс популярности различных каналов утечки, только комплексная защита, покрывающая все виды коммуникации, способна эффективно обезопасить информационные активы. Ведь ничто не помешает инсайдеру переключиться на сетевые каналы передачи данных, если компания возьмет под контроль порты и приводы рабочей станции. Именно принцип комплексности взят за основу при рассмотрении решений для борьбы с утечками.

2.1 Цифровое управление правами

Цифровое управление правами - категория, которая предоставляет защиту различных форм цифровой информации, типа электронных книг, музыка, финансовые сообщения, программы и т.д. Когда собственники создают цифровое содержание, которое должно быть защищено, они должны определить набор прав на содержание и стать владельцем прав содержания. Когда другие пользователи намереваются использовать цифровое содержание, они должны получить соответствующие права на содержание через лицензии, выпущенные владельцем прав. Технологический процесс управления и руководства правами на цифровую интеллектуальную собственность называют Цифровым Управлением Правами (DRM). Основанный на механизме защиты файлов операционной системы, DRM, по существу отвечает за доступ и управление на прикладном уровне.

Кодирование и создание водяных знаков широко используются в этой области для шифрования содержимого файлов и подтверждения подлинности пользователей. Все DRM-методы главным образом имеют два типа приложений:

- Системы распределения содержимого между пользователями;

- Системы управления доступом к защищаемому документу в пределах предприятия.

Второеприложениечастоназывают Enterprise Digital Rights Management (E-DRM). E-DRMимеет чрезвычайно важную роль в борьбе с информационным воровством, особенно воровством внутренним злоумышленником. В этом разделе, мы введем модель прав и типичную DRM системную архитектуру, которые являются основными принципами любых DRM систем.

Модель прав - спецификация прав, отображающая возможности системы: типы прав и признаками прав (время, имя пользователя и т.д). Должным образом определенная модель прав - первый шаг, который строит DRM систему для предприятия: важно определить, какие права специфический пользователь может иметь на определенный защищенный документ, и как долго он может пользоваться данными правами.

Всего четыре типа прав: права на выполнение, права на операции перемещения, авторские права и сервисные права.

Права на выполнение – права на вывод на монитор содержимого данного файла, вывода на печать, на выполнение данного файла.

Транспортные права - права копировать или перемещать цифровое содержание из одного места в другое.

Авторские права - права управлять цифровым содержанием, изменять его. Иначе горовя- права на редактирование.

Сервисные права - права управлять цифровым содержанием для поддержания целостности данных. Включают: резервирование, кэширование, контроль целостности данных.

Базируясь на модели прав, автор документа может определить точную спецификацию прав для одного и более защищаемых документов. Существует несколько стандартных языков прав, которые могут использоваться, чтобы выразить права для приложений предприятия. Эти стандартные языки обеспечивают способность к взаимодействию в выражении прав систем и платформ. Мы будем говорить о двух стандартах выражения прав: расширяемый Язык Повышения прав (XrML) и Открытый Цифровой Язык Прав (ODRL).

2.3 Типичная DRM Системная Архитектура

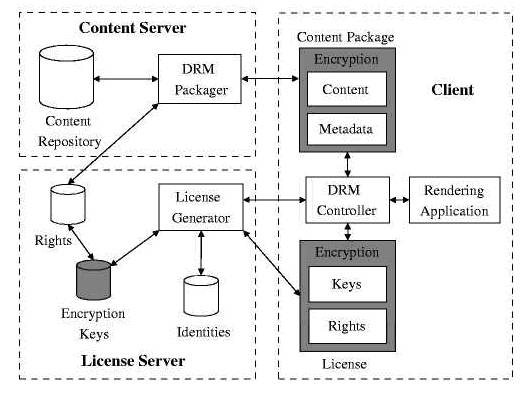

Большинство DRM систем можно счесть как разновидности типичной DRM системной архитектуры, как показано на Рисунке 1. Как правило, DRM-система состоит из трех главных компонентов: контент сервер, сервер лицензии и DRM клиент.

Рисунок 1. Типичная DRM архитектура

Основные функциональные возможности контент сервера должны хранить защищенные файлы в контент архиве, который является по существу сервером файлов или системой базы данных. Содержание в архиве может быть уже в надлежащем формате для отправки по запросу, но в большинстве случаев требуется преобразование в надлежащий формат по требованию на запрос пользователей.

Другие функциональные возможности контент-сервера состоют в подготовке пакета соответствующего содержимого, когда пользователи обращаются к специфической части защищаемого содержания. Процесс подготовки включает шифровку и упаковку защищаемого содержания и связанныхпромежуточных данных, и создания спецификаций прав для содержимого. Автономный модуль DRMpackager ответственен за завершение этих задач. Законченный контент-пакет будет содержать зашифрованное содержание промежуточных данных, которые могут быть уникальным числом идентификации для того, чтобы прослеживать его использование. Также может содержать зашифрованное защищаемое содержание симметричными ключевыми алгоритмами, или иногда просто содержать ссылку к содержанию. Контент-ссылка (ссылка на содержимое) часто используется для закачки файлов мультимедиа

Лицензии содержат информацию о спецификациях прав, идентификаторов содержимого, к которому права применяются, и идентификатор пользователя или устройства, которое хочет реализовать права. Пользователь DRM системы должен получить лицензию прежде, чем обратиться к закрытой части содержания. Лицензии производятся генератором лицензии на сервере лицензий.

DRMpackager создает спецификации прав и набор ключей кодирования, которые используются, чтобы подтвердить подлинность пользователей и расшифровать содержание. Спецификации прав и ключи сохранены в отдельных базах данных на серверу лицензии. Обе из этих двух баз данных содержат контент-идентификации, спецификации прав и ключи, которые могут быть связаны с определенными контент-элементами. Кроме того, сервер лицензии также хранит пользовательские тождества, т.е. информацией о пользователях, которые реализуют права на любое защищенное содержание. Пользовательская идентификация может быть основана на имени пользователя, биометрической информации пользователя или цифровым свидетельством. По получении запроса лицензии пользователей и прав на информацию, ключей и баз данных тождеств, генератор лицензии выпускает надлежащие лицензии на законных пользователей и посылает их DRM клиенту.

DRM клиент состоит из DRM контроллера, который получает запрос пользователя и затем связывается с сервером лицензии, и приложениями предоставления, которые расшифровывают и отдают содержание в поддерживаемом формате. DRM контроллер может быть автономной программой, или простым модулем, постоянно находящимся в пределах приложения предоставления. Главные задачи DRM контроллера:

- получение запроса пользователя на реализацию прав на контент-пакет;

- сбор информации об идентификаторах пользователя и запрос лицензии от сервера лицензий;

- получение ключей шифрования и расшифрование контент-пакетов.

Есть два типа предоставления приложений.

Первый тип - приложения, которые построены для специфической DRM системы и для набора определенных контент-форматов. Эти приложения обычно включают в себя DRM-контроллер и поддерживают только ограниченное число контент-форматов. Вообще они не могут быть выполнимы в среде предприятия, потому что большинство пользователей не желает менять существующие программы, т.к. они знакомы только с ними, и во многих случаях довольно трудно внедрить новые приложения, которые могут иметь те же самые функциональные возможности как существующие программы.

Второй тип - приложения общего назначения, которые DRM система изменяет, чтобы ограничить их поведение. Модификации могут быть достигнуты, установкой и удалением дополнительных модулей, если это возможно, или прерыванием (заменой) программного интерфейса приложения.

DRM клиент разработан таким способом, что DRM контроллер может всегда активизироваться в ответ на запрос пользователя.

Как только это произошло, DRM контроллер начинает собирать необходимую информацию, чтобы запросить лицензию, включая информацию об идентификаторах пользователя. Если пользователь не зарегистрировался в DRM системой прежде, DRM контроллер поможет создать информацию об идентификаторах и посылать ее в базу данных пользователей на сервере лицензий.

Собранную информацию посылают серверу лицензии. Генератор лицензий на сервере лицензий подтверждает подлинность пользователя на основе базы данных тождеств и использует контент-идентификатор, для поиска спецификации правна содержимое запрашиваемых пакетов. Для законного пользовательского запроса, генератор лицензии создает лицензию, содержащую спецификацию прав, информацию об идентификаторах клиента и ключах кодирования, и затем посылает лицензию назад DRM контроллеру. Ключ шифрования используется, чтобы расшифровать содержимое.

Различные DRM системы нуждаются в стандартном способе интерпретации спецификаций прав для того, чтобы быть способными к взаимодействию. Таким образом, выявляется необходимость в стандартном языке, доступном для всех участников технологического процесса разделения прав.

Чтобы поддерживать широкое разнообразие деловых моделей, стандартный язык выражения прав должен быть:

- всесторонним: обеспечивать структуру, чтобы выразить права в различных стадиях работы;

- родовым: определить права для любого цифрового содержания или службы;

- точным: используя грамматику и определенные правила гарантировать уникальную интерпретацию языкового выражения;

- расширяемым: разрешать любому третьему лицу реализовывать определенные деловые потребности .

Стандарт XrML определяет язык описания прав, с помощью которых доверенные системы в доверенной среде могут формулировать политики в области электронной информации. Лицензии XrML могут применяться к доверенной информации в любом формате, например, к сообщениям электронной почты, документам, созданным с помощью офисных программ, содержимому баз данных, загружаемым файлам электронной коммерции, данным бизнес-приложений и систем работы с клиентами. Лицензии XrML могут быть внедрены в любую систему управления доверенными правами, использующую стандарт XrML.

Права, подлежащие управлению, описываются в лицензии выпуска XrML, вложенной в файл. Лицензия выпуска служит описанием того, какие типы применения, защиты и распространения информации предусматривает ее владелец. Лицензия выпуска и данные о пользователе поступают в систему управления правами, которая создает лицензию.

Такие лицензии допускают простую интерпретацию и управление с помощью различных совместимых систем управления правами, поскольку все они работают в стандарте XrML. Оперативное управление информацией с помощью лицензий обеспечивает простоту доступа из любого места. После загрузки лицензии управление правами действует как в интерактивном, так и в автономном режиме, поскольку описание прав сохраняется вместе с файлом, куда бы тот ни был передан.

Стандарт XrML поддерживает обширный перечень прав, а приложения могут определять дополнительные права в соответствии с конкретными потребностями. Это позволяет гарантировать, что предприятия смогут применять разнообразные модели бизнес-деятельности, использования информации и документооборота в соответствии со своими потребностями.

В этом разделе, мы введем три коммерческих E-DRM системы от Microsoft, LiquidMachines и Authentica. Все три системы имеют специфические аспекты, которые отличаются от традиционной DRM архитектуры, и все из них получили относительно доминирующие позиции в рынке E-DRM против информационного воровства.

Вообще, любой E-DRM проект должен учитывать следующие принципы:

·Безопасное содержание: распределяя зашифрованные файлы или metadata файлов;

·Ревизия обращений к защищенному содержанию;

·Минимальность вносимых изменений в документы;

·Использование механизмов аутентификации пользователей;

·Безопасное предоставление содержания клиенту, которому доверяют;

·Автономность доступа и динамическое обновление прав;

·Допуск внешних пользователей к правам доступа на защищенное содержание;

·Использование стандартных языков выражения прав (XrML), чтобы допустить к взаимодействию различные DRM-системы;

·Обеспечение безопасности и отказоустойчивости сервера лицензий.

Таким образом мы вплотную приблизились к ознакомлению с конкретными решениями компаний-разработчиков DRM-технологий.

4 Authentica

Североамериканская компания Authentica поставляет комплексное решение для всестороннего контроля над оборотом классифицированных сведений в корпоративной сети.

Однако, в отличие от большинства своих конкурентов, фирма остановилась не на технологиях выявления и предотвращения утечек, а на управлении цифровыми правами в рамках предприятия (ERM - EnterpriseRightsManagement). Именно на примере основного продукта компании - AuthenticaActiveRightsManagement (ARM) Platform - будут рассмотрены достоинства и недостатки такого подхода. Полученные в результате анализа результаты применимы для всех остальных решений, призванных устранить проблему утечек посредством ERM-технологий. Вчастности, дляпродуктовкомпаний Adobe, Workshare, Liquid Machines, SealedMedia, DigitalContainers и Microsoft. Такженеобходимоотметить, чторешение Authentica ARM Platform имееточеньмногообщегос Microsoft Rights Management Services (RMS).

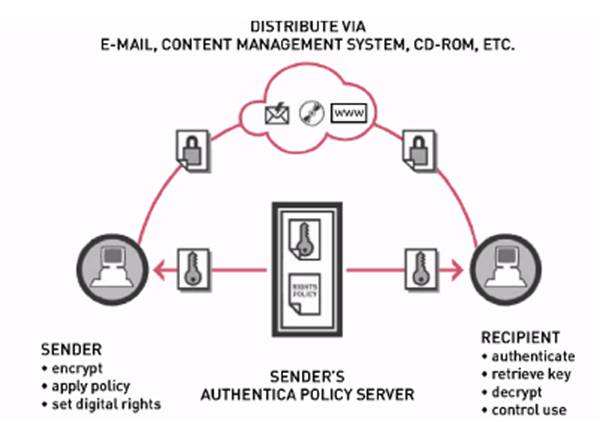

В основе решения Authentica лежит запатентованная технология ARM (название которой входит в название самого продукта). С помощью ARM решение контролирует электронные документы, почтовые сообщения и вообще любые файлы. Дополнительные модули интегрируются с настольными приложениями (MicrosoftOffice и Outlook, LotusNotes, AdobeAcrobat, MicrosoftExplorer и Netscape) и внешними средствами аутентификации (LDAP, WindowsSingleSign-on, X.509, RSASecurID). Схема работы Authentica ARM Platform представлена на схеме 2.

Схема2. Схемаработы Authentica ARM-platform

Функциональность ActiveRightsProtection подразумевает аутентификацию пользователей и их авторизацию для просмотра информации, контроль над печатью документов и стандартными операциями (копирование, редактирование, чтение), а также возможность работы с документами в режиме offline. В дополнение к этому вся чувствительная информация постоянно находится в зашифрованном виде и расшифровывается только на момент работы с ней. Шифрованию также подлежит обмен информацией между сервером политик ARM и клиентскими компонентами. Таким образом, конфиденциальные данные всегда защищены от несанкционированного доступа - даже при передаче по коммуникационным каналам. Следует помнить, что и сама архитектура продукта тоже приспособлена именно для защиты от несанкционированного доступа, а не от утечки. Другими словами, инсайдер, обладающий правами доступа к конфиденциальному документу, может обмануть защиту. Для этого достаточно создать новый документ и переместить в него конфиденциальную информацию. Например, если инсайдером является сотрудник, в задачи которого входит подготовка отчета о прибыли, он будет создавать этот высокочувствительный документ «с нуля», а, следовательно, файл не будет зашифрован, так как для него еще не создана специальная политика. Соответственно, утечка становится вполне реальной. Если еще учесть, что весь почтовый трафик шифруется, то у инсайдера фактически есть готовый защищенный канал для пересылки конфиденциальных данных. При этом никакой фильтр не сможет проверить зашифрованный текст.

Тем не менее, решение AuthenticaARMPlatform представляется эффективным продуктом для защиты от несанкционированного доступа, поскольку ни один нелегальный пользователь действительно не сможет получить доступ к данным, пока не отыщет ключ шифрования.

Дополнительным недостатком продукта является отсутствие возможности хранить архивы корпоративной корреспонденции, что значительно усложняет процесс расследования инцидентов IT-безопасности и не позволяет вычислить инсайдера без лишнего шума.

Authentica дает организациям мощный инструмент для того, чтобы безопасно использовать на файлах Microsoft Office - документах, электронных таблицах и презентациях. Информация зашифрована и постоянно защищена: во время хранения, передачии даже в то время как она просматривается получателями. С AuthenticaSecureDocsВы имеете свободу сотрудничать с коллегами и деловыми партнерами и гарантировать, что защищаемая информация будет защищена.

Уникальная Активная платформа Управления Правами AuthenticaSecureDocs позволяет организациям динамически управлять разрешениями на доступ получателей к файлам даже после того, как файлы находятся в руках получателей. Вы определяете, кто может просмотреть, распечатать, редактиротвать или сохранить содержимое файлов. Вы можете изменить пользовательские права в любое время. Например, Вы можете закрыть доступ к документу, и все копии будут автоматически удалены, везде, где они расположены. Аналогов данной разработки нет.

AuthenticaSecureDocsпозволяет владельцу информации или приравненному лицу (администратору) контролировать все перемещения документа внутри организации в течение всего его жизненного цикла. Вы можете видеть, какие файлы просматривались, кем, когда, где, как долго и были ли они изменены или распечатаны. Этот уровень степени детализации является критическим для согласия с корпоративной информационной политикой защиты вашей организации так же как регулирующими требованиями HIPAA, ITAR, Sarbanes-Oxley, Gramm-рапа Bliley, SB1386 и другие.

AuthenticaSecureDocsобеспечивает плотную интеграцию приложениями Microsoft Office, чтобы сохранить существующий технологический процесс ваших пользователей и минимизировать необходимость обучения. Авторы могут предписать информационную политику защиты и проследить за доступ к информации прямосо своих настольных станций.

Сегодня организации находятся под увеличивающимся давлением, чтобы совместно использовать их интеллектуальную собственность и ценную информацию с помощью электроники с коллегами, партнерами и клиентами. Как правило, организации осуществляют многократные уровни защиты типа межсетевых защит, кодирования файла, и идентификации, чтобы обеспечить безопасность информации. Однако, эти подходы защиты не могут защитить документы с момента, как они вышли за корпоративные границы.

В отличие от традиционных изделий(программ) защиты, которые только защищают, содержание в течение поставки, AuthenticaSecurePDFвсегда зашифровано, и разрешения использования предписаны, где бы документ ни был расположен. Организации или индивидуальные авторы документа могут изменить разрешения на доступ к информации в любое время.

AuthenticaSecureMailявляется мощным средствомконроля над почтовым трафиком в организации. В отличие от традиционных безопасных решений поставки, AuthenticaSecureMailзащищает содержание в течение и после отправки. Электронная почта и вложения сохраняются конфиденциальными независимо от того, куда они отправлены или сохранены.

AuthenticaSecureMailпозволяет почтовому автору изменять пользовательские разрешения в любое время: даже после того, как получатель откроет сообщение. СAuthenticaSecureMail, автор устанавливает политику, которая определяет, кто и когда может читать сообщение, возможность печати, копирования или отправки сообщения. Защищенные сообщения могут также иметь предопределенную дату истечения срока хранения, назначенную автором. Когда дата истечения срока хранения установлена, она появляется рядом с сообщением во входном почтовом ящике получателя.

Цифровое управление правами (сокращенно — DRM) на доступ к документу традиционно встраивалось в сам этот документ, что делало его очень мобильным, но одновременно затрудняло изменение таких прав. Упростить решение данной задачи решила фирма Authentica с помощью PageRecall 3.1. Этот пакет благодаря функциям управления правами на серверах и клиентах позволяет четко определять, кто может работать с документом, а при необходимости — изменять, когда нужно, подобные привилегии или отменять их.

Проведенное в eWeek Labs тестирование показало, что PageRecall обладает широкими возможностями цифрового управления правами и прост в развертывании. Он полностью сохраняет мобильность документов, позволяет защищать их и безопасно рассылать в любое время. Вместе с тем новинке присущ ряд ограничений, что может уменьшить ее привлекательность для компаний.

PageRecall, в частности, способен работать только с документами в формате PDF пакета Acrobat фирмы Adobe Systems. А авторский инструментарий DRM и подключаемый модуль доступа к клиенту PageRecall 3.1 пригодны лишь в среде Windows. Это очень серьезный недостаток, поскольку многие документы формата PDF разрабатываются на компьютерах Macintosh. Правда, имеются клиенты Mac OS для прежних версий пакета, но в случае использования любых новшеств версии 3.1 они просто не смогут открыть документ.

Управление политикой DRM и правами производится на сервере Authentica Policy Server, к которому пользователь должен подключаться для подтверждения своих прав на доступ к документу. Сам этот пакет может запускаться на серверах под управлением Windows корпорации Microsoft и Solaris фирмы Sun Microsystems, однако его графический инструментарий администрирования способен работать только в среде Windows.

Запустив

сервер Policy Server, мы смогли быстро создать на нем пользователей и группы

пользователей, а затем назначить для них права и привилегии. Нам не составило

труда и задать различные шаблоны-политики, которые оказались особенно полезными

с точки зрения цифрового управления правами на разные документы и для различных

пользователей. Содержание документа Policy Server защищает посредством

шифрования с криптоключами и сертификатов безопасности.

Проверяемый пакет позволил нам

ограничивать всевозможные права пользователей — блокировать распечатку

документа, запрещать вырезать и вставлять фрагменты, устанавливать срок действия

подобных разрешений и определять время работы с документом.

Есть у PageRecall 3.1 и еще одна интересная особенность: при просмотре документов Acrobat он блокирует копирование экрана. Однако эту весьма полезную функцию можно обойти, воспользовавшись приложениями дистанционного управления. К тому же мы так и не смогли выключить ее при определении прав пользователей.

Чтобы обеспечить DRM-защиту отредактированных и создаваемых документов, мы установили на свою систему клиентский инструментарий PageRecall, после чего в авторской среде Acrobat появилось еще одно меню под названием PageRecall. Дальше все просто и понятно. Когда работа над документом завершена, достаточно открыть это меню и выбрать в нем пункт Protect Document (защитить документ). На экране появляется мастер подсказок, который проводит пользователя шаг за шагом по всему процессу управления цифровыми правами.

При работе с этим мастером можно применить любую предварительно заданную политику DRM либо “на лету” создать новые правила обращения с документом. Последнее особенно удобно в тех случаях, когда доступ к документу нужно открыть очень ограниченному кругу пользователей.

Когда все необходимые параметры заданы, создается новая защищенная версия документа, которую можно рассылать пользователям, клиентам и потребителям. Чтобы открыть ее, получатель должен иметь подключаемый модуль PageRecall для Acrobat — его несложно инсталлировать прямо с Web-сервера.

При попытке прочесть документ этот модуль связывается с Policy Server и пересылает на него установочные данные пользователя. Проверив их, сервер сообщает, какие действия разрешены, после чего документ открывается. Кроме стандартной регистрации в системе PageRecall допускает и применение учетных записей Windows, благодаря чему пользователю не приходится еще раз вводить свои данные в это приложение.

Предусмотрена в пакете и возможность работы с документом в автономном режиме. Эта функция позволяет не только предоставить документ пользователю “в аренду”, но и определить срок действия такого разрешения.

Без подключаемого модуля PageRecall или соответствующих прав получить доступ к содержанию документа невозможно, так как оно надежно зашифровано с применением криптоалгоритма RSA.

Ознакомившись с решениями Authentica, хочется подытожить фактом: Authentica продала за время своего

существования более 200 тысяч готовых решений в области управления правами. А

это больше, чем результат трудов всех конкурентов включая Microsoft. Решения Authentica выбирают представители крупного и

среднего бизнеса по трем основным причинам:

- масшабируемость: Наша Активная платформа Управления Прав является очень масштабируемой и способной к поддержке сотен тысяч пользователей и многих форматов документа.

- простота интеграции в пределах существующей инфраструктуры защиты: Наши решения легко объединяют в существующие приложения и процессы технологического процесса через наш обширный программный интерфейс приложения.

- простота развертывания и администрирования: конечные пользователи могут автоматически зарегистрироваться отовсюду и подтвердить подлинность немедленно.

Сравнительная таблица решений Authentica и Microsoft:

|

Authentica ARM |

Microsoft RMS |

|

|

Контроль после доставки |

- позволяет динамическое управление информационной политикой - владельцы могут изменить политику в любое время - владелец может изменить политику пользователей включая даты истечения срока хранения - удовлетворяет динамический корпоративный технологический процесс, где люди и отношения изменяются постоянно |

- статическое управление политикой - Политика "установлена", когда содержание отправлено и не может быть изменено - необходимость переиздавать и перераспределять содержание, чтобы изменить пользователей и разрешения |

|

Пользовательское управление политикой |

- владельцы имеют способность управлять получателями и их разрешениями - владельцы могут легко изъять все копии защищенного содержания или отменить доступ для отдельного пользователя |

- пользователи не имеют способности заменить средства просмотра или разрешения - невозможность отмены владельцем доступа к информации |

|

Почтовая Деятельность |

- Владельцы могут проследить каждый случай: просмотр, печать, изменение, - Для всех пользователей |

- котроль только на стадии запроса пользователем лицензии - никакая дальнейшая деятельность не может быть отслежена |

|

Среда внедрения |

· Microsoft Office 2000, XP, 2003 · Microsoft Outlook 2000, XP, 2003 · IBM Lotus Notes · Adobe Acrobat PDF (Acrobat 5, 6 & 7) · RIM BlackBerry |

· Microsoft Office 2003 Microsoft Outlook 2003 |

В заключение необходимо отметить широкий комплекс сопроводительных услуг, которые Authentica оказывает заказчику: аудит и анализ IT-инфраструктуры с учетом бизнес-профиля компании, техническая поддержка и сопровождение, внедрение и развертывание решений «с нуля», корпоративные тренинги для персонала, разработка политики IT-безопасности.

Liquid Machines- Microsoft сертифицированные партнеры. Предлагает два решения, построенные на RMS платформе Microsoft. Управление документооборота Liquid Machinesи решения управления электронной почтой позволяют содержанию совместно использоваться, в пределах любой прикладной программы, по всему жизненному циклу документа. LiquidMachines и Microsoft RMS позволяют предприятиям защищать интеллектуальную собственность и гарантировать согласованную работу любых приложений без усложнения работы.

5.1 Liquid Machines Email Control 6.0

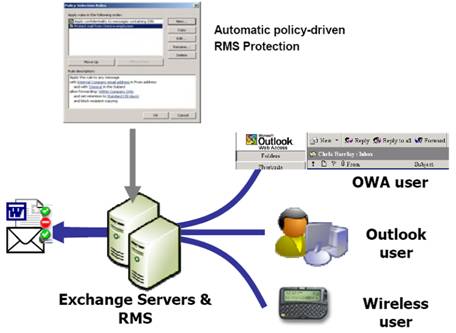

Liquid MachinesEmailControl 6.0 встраивается в Microsoft RMS, чтобы обеспечить следующее:

1. Автоматизация политики прикладных программ : Outlook 2003 пользователи способны определять политику для индивидуальных сообщений и вложенных документов. LiquidMachinesрасширяют эти возможности, автоматизируя приложение политики в Exchangeserver, основываясьна установленных предприятием правилах. Когда общая политика использования электронной почты определена, защитабудет применяться ко всем важным сообщениям электронной почты и будет функционировать весь жизненный цикл документа . Как пример успешной политики мы могли бы использовать политику "FinanceRestricted" где шаблон безопасности срабатывает всякий раз, когда в электронной почте содержится ключевое слово " распознавание дохода ". Это обеспечивает согласованность всехсистем предприятия, которые автоматизирует защиту электронной почты и документов и гарантируют, что содержание достаточно защищено без взаимодействия пользователя.

2. Программное решение для почтового сервера с высокой скорость развертывания: решение основанное на серверахпозволяет работать с расширенной политикой и возможностью внезапно срабатывать и с любым почтовым клиентом , даже OutlookWebAccess (OWA). Автоматический выбор политики не требует никакого согласования с конечным пользователем, и при этом не требует ни каких действий с их стороны, однажды уполномоченные пользователи могут свободно использовать информацию с помощью стандартных прикладных программ для работы с электронной почты.

3. Согласование электронной почты: системы интеграции с электронной почтой , типа KVS, гарантируют, что принудительная политика включает блокировку электронной почты и наблюдения за ней. Автоматическая политика использования приложений гарантирует, что при правильной настройке системы управления , сокращается риск ошибки пользователя.

5.2 Liquid Machines Document Control 5.0

LiquidMachinesDocumentControl расширяет MicrosoftRMS, и обладает следующими достоинствами: широкий диапазон поддержки прикладных решений: благодаря этой технологии можно устанавливать приложения обладающие автоинтеграцией, LiquidMachines поддерживает такие офисные приложения как AdobeAcrobat, MicrosoftVisio и MicrosoftProject. Также, заказчики могут выбирать оптимальное решение из всех Microsoft приложений таких как: Microsoft Office 2000 и Office XP, чтобы просматривать и изменять RMS-защищенные документы, созданные в Ofiice 2003. Поддержкадругих прикладных программ, типа CAD программ и специальных прикладных программ ожидается в скором будущем. LiquidMachines поддерживает большое количество расширений какые используются TXT, HTML, XML, GIF, JPEG, RTF, и CSV. Управление информацией на протяжении всего жизненного цикла: LiquidMachines обеспечивает пользователей улучшенной защитой, информации на протяжении всего жизненного цикла- с момента создания через распределение, редактирование, хранение, и последующее разрушение. Действия Пользователя, такие как перевод защищенного документа из Word в AdobeAcrobat, с сохранением защиты документа.

Детальный аудит действий пользователя над файлом: Все действия пользователя над защищенным файлом, например копирование в буфера обмена или печать, отслеживаются и подлежат аудиту.

Объединение Liquid Machines и Microsoft RMS позволяет создать решения, которые позволяют компаниям управлять и защищать свою интеллектуальную собственность. LiquidMachines расширяют возможности Microsoft RMS платформа, что позволяетобеспечить централизованную политику безопасности для различных подразделений предприятия. Наиболее важно, интеграция LiquidMachines с RMS как универсальная платформа позволит заказчикам взаимодействовать со своими партнерами у которых внедренысистемы RMS других производителей.

В таблице представлены плюсы объединенного решения :

|

Функция |

Плюсы |

Решение LM |

Решение RMS |

Объединенное решение |

|

XrML неофициальный язык описания прав ERM |

Дает ERM решениям различных производителей взаимодействовать между собой |

+ |

+ |

|

|

Отказоустойчивая модульная система |

Надежность критически важных процессов |

+ |

+ |

|

|

Интегрированность в Office 2003 |

Позволяет пользователям работать в уже знакомой рабочей среде, и гарантирует, что усовершенствования ОС не приведут к потере работоспособности RMS |

+ |

+ |

|

|

Применение устойчивых ко взлому программных кодов |

Применение криптостойких алгоритмов (128-битный AES, RSA 512, 1024, 2048)и устойчивых ко взлому программповышает сохранность пользовательской информации. |

+ |

+ |

|

|

Поддержка централизованного управления политикой безопасности |

Позволяет централизованно настраивать права на доступ к информации, для всех пользователей, сразу |

+ |

+ |

+ |

|

Поддержка внешних пользователей |

Позволяет пользователям находящимся вне предприятия пользоваться защищенной информацией |

+ |

+ |

|

|

Политика задаваемая пользователем |

Позволяет пользователю определять политику безопасности для информации |

+ |

+ |

|

|

Автоматическое применение политики безопасности для электронной почты согласно предустановленным правилам |

Гарантирует высокую защиту данных, без дополнительного обучения персонала |

+ |

+ |

|

|

Поддержка архивирования Эл. почты |

Позволяет интегрировать систему защиты с системами архивирования Эл. Почты, такими как KVS |

+ |

+ |

|

|

Автоматическая интеграция с приложениями |

Позволяет пользователю работать с любыми приложениями и использовать RMS |

+ |

+ |

|

|

Управление политикой при помощи Droplet(тм) |

Позволяет пользователю работать с одним интерфейсом для всех приложений |

+ |

+ |

|

|

Сохранение защиты файла даже при его конвертации |

Защита сохраняется при перенесении информации в другое приложение. |

+ |

+ |

Решения Liquid Machines, построенные на Microsoft RMS платформе обеспечивают:

- Безопасные, масштабируемые решения, построенные на промышленных стандартах

- Автоматическаязащита, гарантирует надежную и постоянную защиту

- Поддержкаприкладных программ таких как Microsoft Visio и AdobeAcrobat

Компания LiquidMachines поставляет решения в сфере управления цифровыми правами в корпоративной среде (ERP). В продуктовой линейке отсутствуют какие-либо комплексные решения, однако есть два отдельных продукта, DocumentControl и EmailControl, позволяющие защитить чувствительные данные.

Функциональность DocumentControl и EmailControl является расширением возможностей MicrosoftRightsManagementServices (RMS). Главное отличие между продуктами LiquidMachinesи сервисом Microsoft в том, что первые предоставляют возможность расширенного аудита осуществляемых пользователем действий (журналы событий и т. д.).

DocumentControl и EmailControl позволяют хранить конфиденциальную информацию только в зашифрованном виде, при этом только авторизованный пользователь может читать, модифицировать, копировать и печатать эти данные. Уровень привилегий пользователя задается соответствующими политиками ИТ-безопасности. Данный продукт требует выделенного сервера для своей работы. Именно он позволяет осуществлять функции централизованного ведения журналов событий и аудита.

Компания предоставляет своим клиентам круглосуточную техническую поддержку по телефону и электронной почте, а также базу знаний в Интернете, в которой собраны решения наиболее часто встречающихся проблем. При этом спектр сопутствующих услуг, оказываемых LiquidMachines, чрезвычайно скуп. Заказчику придется своими силами внедрять и настраивать решение, готовить необходимые документы и обучать персонал.

Можно заметить, что продукты LiquidMachines являются расширением MicrosoftRMS, а, следовательно, накладывают строгие требования на ИТ-инфраструктуру компании, значительно сужая ее гетерогенные свойства. Вдобавок, они обладают всеми слабостями решения MicrosoftRMS, в частности не позволяют избежать утечки в тех случаях, когда злонамеренным инсайдером является сам автор документа.

Решение InfoWatchEnterpriseSolution (IES) поставляется российской компанией InfoWatch, разработчиком систем защиты от инсайдеров. Оно позволяет обеспечить контроль над почтовым каналом и веб-трафиком, а также коммуникационными ресурсами рабочих станций. На сегодняшний день IES уже используется правительственными (Минэкономразвития, Таможенная служба), телекоммуникационными («ВымпелКом»), финансовыми (Внешторгбанк) и топливно-энергетическими компаниями (ГидроОГК, Транснефть).

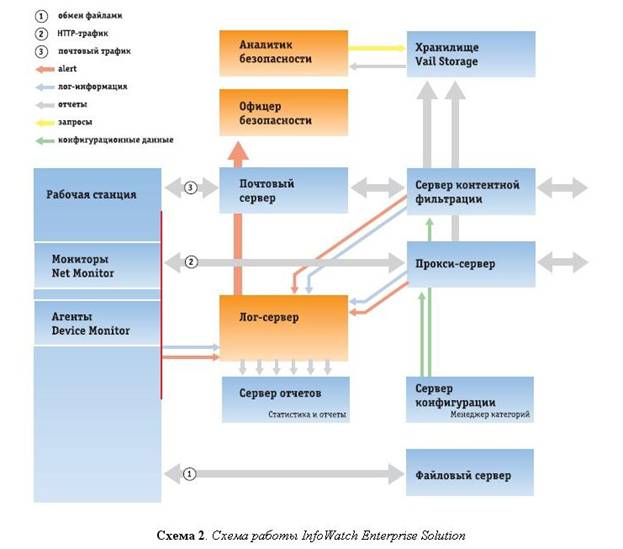

Архитектуру IES можно разделить на две части: мониторы, контролирующие сетевой трафик, и мониторы, контролирующие операции пользователя на уровне рабочих станций. Первые устанавливаются в корпоративной сети в качестве шлюзов и фильтруют электронные сообщения и веб-трафик, а вторые развертываются на персональных компьютерах и ноутбуках и отслеживают операции на уровне операционной системы. Принцип работы IES представлен на схеме 2.

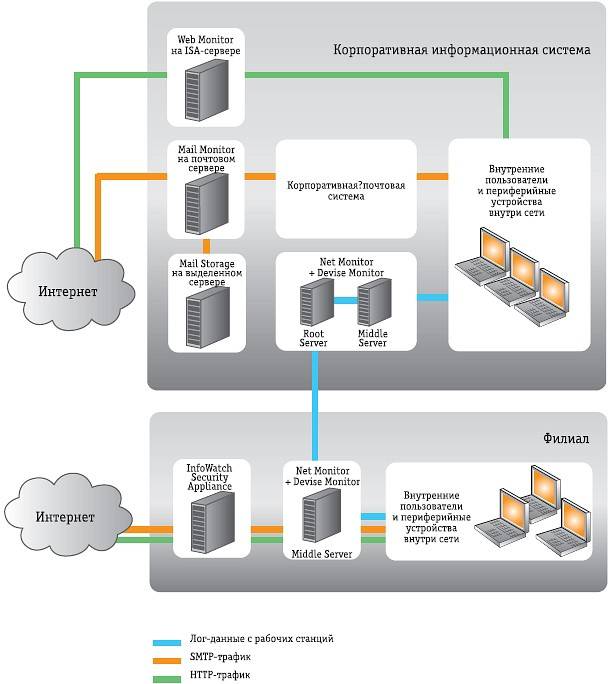

Сетевые мониторы IWM и IMM также могут быть реализованы в виде аппаратного устройства - InfoWatchSecurityAppliance. Таким образом, заказчику предлагается на выбор либо программное, либо аппаратное исполнение фильтров почты и веб-трафика. О преимуществах данного подхода более подробно написано в предыдущей статье, посвященной борьбе с утечками только «железными» средствами. На схеме 3представлено комплексное решение IES, в состав которого входят аппаратные модули IWSA, в IT-инфраструктуре крупной компании, имеющей филиалы.

Схема 3

К мониторам уровня рабочей станции относятся InfoWatchNetMonitor (INM) и InfoWatchDeviceMonitor (IDM). Модуль INM отслеживает операции с файлами (чтение, изменение, копирование, печать и др.), контролирует работу пользователя в MicrosoftOffice и Adobe

Acrobat (открытие, редактирование, сохранение под другим именем, операции с буфером обмена, печать и т. д.), а также тщательно протоколирует все действия с конфиденциальными документами. Вся эта функциональность логично дополнена возможностями модуля IDM, который контролирует обращение к сменным накопителям, приводам, портам (COM, LPT, USB, FireWire), беспроводным сетям (Wi-Fi, Bluetooth, IrDA) и т. д. Вдобавок компоненты INM и IDM в состоянии работать на ноутбуках, а администратор безопасности может задать специальные политики, действующие на период автономной работы сотрудника. Во время следующего подключения к корпоративной сети мониторы сразу же уведомят специалиста отдела безопасности, если пользователь попытался нарушить установленные правила во время удаленной работы.

Все мониторы, входящие в состав IES, способны блокировать утечку в режиме реального времени и сразу же оповещать об инциденте сотрудника отдела безопасности. Управление решением осуществляется через центральную консоль, позволяющую настраивать корпоративные политики. Предусмотрено также автоматизированное рабочее место сотрудника безопасности, с помощью которого специальный служащий может быстро и адекватно реагировать на инциденты.

Важной особенность комплексного решения IES является возможность архивировать и хранить корпоративную корреспонденцию. Для этого предусмотрен отдельный программный модуль InfoWatchMailStorage (IMS), который перехватывает все сообщения и складывает их в хранилище с возможностью проводить ретроспективный анализ. Другими словами, компании могут покончить с порочной практикой ареста рабочих станций служащих и ручного перебора папки «Входящие» в почтовом клиенте. Такие действия подрывают рабочий климат в коллективе, унижают самого сотрудника и часто не позволяют найти никаких доказательств вины служащего. Напротив, автоматизированная выборка сообщений из корпоративного архива приносит намного больше пользы, так как позволяет отследить динамику изменения активности пользователя.

Делая ставку на всесторонность своего решения, компания InfoWatch предлагает клиентам целый ряд сопроводительных и консалтинговых услуг. Среди них можно выделить: предпроектное обследование, помощь в формализации целей и средств IT-безопасности, создание ее эффективной политики, адаптацию решения под нужды клиента, сопровождение и техническую поддержку, включающую персонального менеджера каждому заказчику.

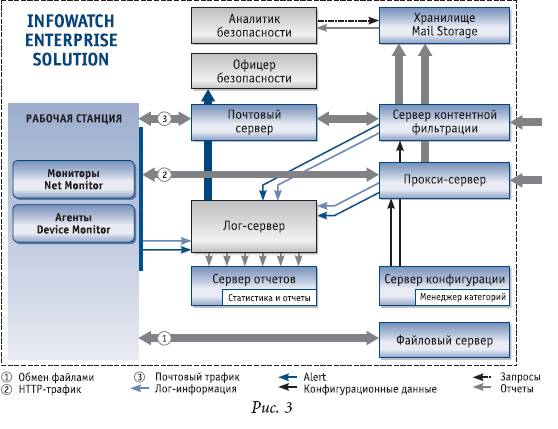

Компания InfoWatch поставляеткомплексноерешение InfoWatch Enterprise Solution (IES) (рис. 3), изначальноспроектированноесучетомтребованийкпродуктамвсфере ILD&P или Anti-Leakage Software.

Вдобавок к функциональности по выявлению и блокированию

утечек, решение позволяет управлять жизненным циклом корпоративной корреспонденции (в частности, хранить архивы электронных писем и делать аналитические выборки из них), а также обеспечить совместимость с целым рядом нормативных актов. Среди них можно отметить Акт Сарбаниса-Оксли (Sarbanes-OxleyAct - SOX), Второе базельское соглашение (BaselCapitalAccord - BaselII), Директивы Евросоюза о защите приватных данных, закон Грэма-Лича-Блайли (Gramm-Leach-BlileyAct - GLBA) и некоторые другие.

Компания InfoWatch обеспечивает широкий комплекс сопроводительных иконсалтинговых услуг в рамках решения IES. В целом же продукты и услуги InfoWatch доступны в России, странах СНГ, Западной и Восточной Европе.

Комплексное решение IES состоит из нескольких модулей: MailMonitor, WebMonitor, NetMonitor, DeviceMonitor и MailStorage. Схема работы мониторов Mail, Web и Net была подробно рассмотрена в упоминавшейся выше статье, поэтому здесь мы остановимся лишь на общей характеристике этих модулей, но уделим некоторое внимание компонентам DeviceMonitor и MailStorage. Заметим, что все эти модули доступны не только в составе комплексного решения IES, но и как отдельные продукты. • InfoWatchWebMonitor (IWM) является программным продуктом для предотвращения утечки конфиденциальной информации через Интернет, в том числе веб-почту, форумы и чаты. IWM в масштабе реального времени сканирует исходящий интернет-трафик (перехватывает POST-запросы), выделяет подозрительную и запрещенную активность пользователей, блокирует пересылку пакетов, которые содержат или могут содержать конфиденциальные данные. Система ведет подробный отчет о произведенных операциях и сообщает ответственным лицам о нарушении политики внутренней безопасности.

• InfoWatchMailMonitor (IMM) является программным продуктом для предотвращения утечки конфиденциальной информации через корпоративную почтовую систему. IMM в режиме реального времени сканирует почтовый трафик (текст электронных сообщений и вложенные файлы) и блокирует пересылку корреспонденции, которая содержит или может содержать конфиденциальные данные. Система ведет подробный учет пересылаемых сообщений и оповещает ответственных лиц о нарушении политики внутренней безопасности.

• InfoWatchNetMonitor (INM) является программным продуктом для контроля над обращением конфиденциальной информации на рабочих станциях и файловых серверах. INM в масштабе реального времени отслеживает операции с файлами (чтение, изменение, копирование, печать и др.) и сообщает офицеру по безопасности о тех из них, которые не соответствуют принятой политике информационной безопасности. Продукт ведет подробное протоколирование всех действий с файлами и сообщает ответственным лицам о случаях нарушения.

• InfoWatchMailStorage (IMS) является программным продуктом для создания архива электронной корреспонденции в рамках корпоративной почтовой системы с возможностью дальнейшего анализа. IMS в режиме реального времени получает копии электронных писем, укладывает их в хранилище и позволяет делать аналитические выборки из него.

• InfoWatchDeviceMonitor (IDM) является программным продуктом для контроля доступа пользователей к коммуникационным портам рабочей станции(CD-ROM, floppy, имеющиеся и дополнительные жесткие диски, съемные накопители, COM-,

LPT-, USB-, IrDA-порты, Bluetooth, Fire Wire, Wi-Fi). Система в режиме реального времени отслеживает доступ к коммуникационным портам и блокирует те операции, которые не соответствуют принятой политике внутренней ИТ-без-опасности.

Функциональность INM, позволяющая контролировать операции на уровне рабочих станций, реализована достаточно гибко: поддерживаются высокоуровневые операции в MicrosoftOffice и AdobeAcrobat, обмен информацией через буфер обмена и т. д. Таким образом, удается точно настроить профиль каждого пользователя или каждой группы пользователей и максимально удовлетворить требования политики ИТ-безопасности.

Следует обратить внимание на модуль IDM, покрывающий каналы утечки, которые часто остаются открытыми в других продуктах: порты, внутренние устройства и беспроводные возможности.

Наконец модуль IMS, позволяющий создавать архивы электронной корреспонденции и делать из них аналитические выборки, может пригодиться в самых разных сценариях. Прежде всего, наличия такого модуля требуют многие законодательные акты, например, Акт Сарбаниса-Оксли, рекомендации ЦБ РФ и т. д. В некоторых случаях аутентичные сообщения могут использоваться в качестве доказательств в суде, что помогает высшим должностным лицам доказать свою невиновность в случае мошенничества, в ином же варианте им грозила бы уголовная ответственность. Далее, IMS в состоянии упростить работу почти любой компании, так как предоставляет статистику сообщений по самым разным критериям. Таким способом можно измерить, например, реакцию клиентов на введение новой услуги.

Если говорить об ИТ-безопасности, то IMS позволяет по-новому взглянуть на процесс расследования инцидентов. Чаще всего после регистрации инцидента сотрудники информационной службы или выделенного отдела ИТ-безопасности просто арестовывают рабочие станции подозреваемых, просят служащих удалиться, а сами сидят и проверяют каждое сообщение в почто- вом клиенте. Это, естественно, далеко не самый благоразумный способ, так как ущемляя права и самолюбие персонала, он к тому же низкоэффективен. Модуль IMS позволяет проанализировать почту без прямого взаимодействия с пользователем, что даже не нарушает ритм работы предприятия.

Помимо базовой функциональности программных продуктов Info-Watch стоит упомянуть сопроводительные услуги, которые компания оказывает своим пользователям. Прежде всего, это помощь при внедрении решения в корпоративную ИТ-инфраструктуру, аудит ИТ-безопасности. Вдобавок специалисты InfoWatch разрабатывают соответствующие нормативные документы и политику внутренней ИТ-безопасности, создают базу контентной фильтрации, специфичную для каждой конкретной компании и учитывающую ее бизнес-профиль. Также по просьбе заказчика InfoWatch может адаптировать любые компоненты решения под определенные требования: от добавления какой-либо экстренной функциональности до изменения элементов графического интерфейса. Наконец, необходимо отметить ресурсы технической поддержки, которые позволяют не только связаться с компанией 24 часа в сутки 7 дней в неделю по электронной почте и по телефону, но еще и включают персонального менеджера, который заранее ознакомлен со всеми тонкостями ИТ-инфраструктуры заказчика.

Таким образом, комплексное решение IES сочетает все аспекты защиты конфиденциальной информации от инсайдеров.

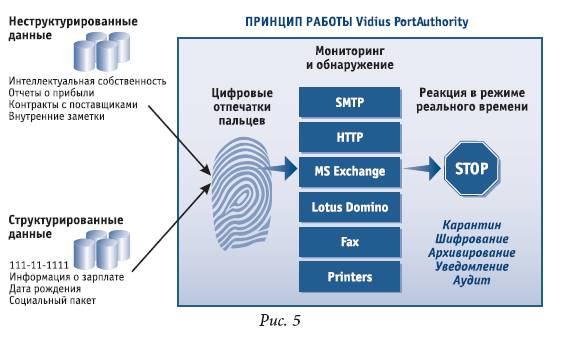

Компания Vidius поставляет специализированные решения для защиты от утечки конфиденциальной информации. Ее флагманским продуктом является комплексное решение VidiusPortAuthority, которое позволяет осуществлять мониторинг передаваемой информацией в режиме реального времени и является типичным представителем класса ILD&P или Anti-LeakageSoftware.

С точки зрения технологии, Vidius использует алгоритмы, основанные на цифровых отпечатках пальцев, что позволяет предотвратить утечку не только всего документа целиком, но и его отдельных частей.

VidiusPortAuthority покрывает следующие каналы передачи данных: web, исходящую и входящую почту, принтеры и факсы. Более того, его архитектура не требует установки на рабочие станции агентов или клиентской части решения. Другими словами, проверка трафика и анализ информации вынесены на уровень промежуточного сервера.

Продукт позволяет архивировать и шифровать корпоративную корреспонденцию, проверять сообщения на предмет соответствия политикам ИТ-безопасности, но не фильтровать спам. Следует отметить, что решение пресекает нецелевое использование почтовых ресурсов. Контроль над web-трафиком позволяет избежать кражи конфиденциальных сведений, но не пресечь посещение web-страницы неделовой направленности.

Схема работы комплексного решения с применением технологии анализа цифровых отпечатков пальцев представлена на рис. 5.

Компания оказывает круглосуточную поддержку своим пользователям по электронной почте

и по телефону, однако не предоставляет никаких сопутствующих услуг: внедрять и настраивать решение, создавать нормативную базу и составлять политику внутренней ИТ-безопасности придется самостоятельно.

Следует отметить, что хотя решение Vidius покрывает довольной широкий спектр путей утечки конфиденциальных данных, ресурсы рабочих станций остаются, тем не менее, совершенно открытыми. Так, служащий может переписать чувствительную информацию на мобильный накопитель или просто преобразовать данные из одного формата в другой, а потом попытаться переслать их по электронной почте или Интернету. Практика показывает, что это один из самых популярных способов кражи корпоративных секретов.

Американская компания Verdasys поставляет комплексное решение DigitalGuardian, предназначенное для выявления и предотвращения утечек прямо на уровне рабочих станций. Кстати, продукт невозможно упрекнуть в отсутствии комплексности, поскольку DigitalGuardian покрывает все каналы утечки, делая это в тех местах, где информация используется.

Реализацией такого подхода являются программные агенты, устанавливаемые на персональные компьютеры и ноутбуки в организации. Агенты поддерживают работу в операционной системе Windows, а также в среде CitrixMetaframe и MicrosoftTerminalServer. Агенты отвечают за ведение подробных журналов; за контроль над приложениями, коммуникациями и данными; выявление нарушений политики; за фильтрацию событий, записанных в журнал, перед отправкой на сервер DigitalGuardian.

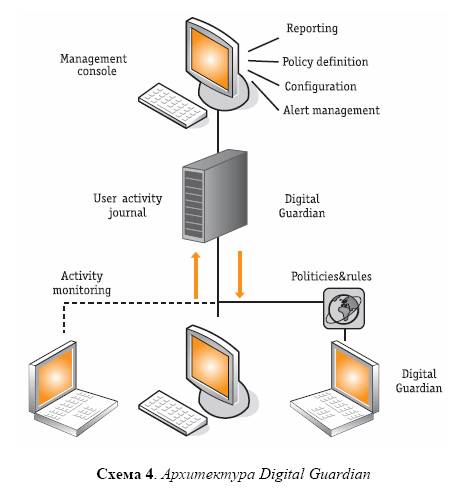

Точно так же, как в случае PCAcme, агент DigitalGuardian невидим для пользователя, поэтому может быть внедрен удаленно и централизованно. Однако в отличие от PCAcme в составе DigitalGuardian появляется сервер, куда агенты отсылают протоколы событий. Третьим компонентом продукта является консоль управления, к которой можно получить доступ по сети. Консоль позволяет составлять отчеты, собирать и анализировать информацию, контролировать инсталляцию агентов, управлять политиками и т. д. Архитектура решения проиллюстрирована на схеме 4.

Продукты Verdasys отличаются широким спектром сопроводительных услуг. Так, поставщик оказывает консалтинговые услуги еще до внедрения проекта, разрабатывает и внедряет предварительные проекты (например, создается экспериментальная группа рабочих станций, осуществляется мониторинг действий пользователей этих станций и анализируются результаты), активно участвует во внедрении продукта и тренингах персонала.

Тем не менее, DigitalGuardian обладает двумя недостатками. Во-первых, он не развешает архивировать электронную корреспонденцию, что затрудняет расследование инцидентов IT-безопасности, усложняет процесс поиска инсайдера и не позволяет обеспечить соответствие с различными законам и нормативными актами. Во-вторых, DigitalGuardian не производит контентную фильтрацию отправляемого по сети трафика, поскольку фильтрация, вынесенная на уровне рабочей станции, требует огромного количества аппаратных ресурсов. К такому вполне логичному выводу пришли эксперты IDC (см. «InformationLeakageDetectionandPrevention: TurningSecurityInside-Out»): фильтрацию, с использованием лингвистического анализа, другие поставщики осуществляют на выделенных серверах. Следовательно, агенты DigitalGuardian в состоянии отличить чувствительные документы от не конфиденциальных только с помощью заранее заданного списка защищаемых объектов (или помеченных цифровыми водяными знаками, что не суть важно). Отсюда, если пользователь создаст новый документ и наполнит его чувствительными сведениями, например, в рамках подготовки отчета (ведь работу с буфером обмена контролируется агентами), такой документ останется уязвимым до тех пор, пока не будет внесен в список защищаемых объектов. Именно для того чтобы исключить подобную брешь, разработчики решений в сфере выявления и предотвращения утечек применяют контентную фильтрацию.

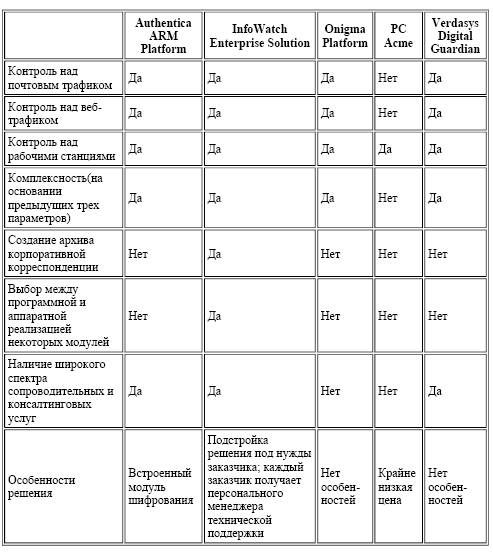

Далее приводится таблица, обобщающая основные характеристикинекоторых рассмотренных продуктов. В качестве основных параметров взяты наиболее критические характеристики решений, однако для разумного выбора рекомендуется обязательно ознакомиться с описанием продукта в тексте.

Как уже отмечалось в начале статьи, при выборе решения необходимо учитывать параметр комплексности - покрывает ли продукт все возможные каналы утечки. В противном случае данные утекут через оставленную открытой дверь. Следующим немаловажным моментом является возможность создавать и хранить архивы корпоративной корреспонденции. Такая функциональность позволяет провести служебное расследование, не беспокоя сотрудников и не привлекая внимания. Вдобавок к тому, что хранить электронные сообщения в течение нескольких лет требуют многие нормативные акты и законы, создание централизованного почтового архива избавляет от порочной практики ареста рабочих станций служащих. Наконец, последним важным параметром является возможность выбора между программной и аппаратной реализацией модулей, отвечающих за фильтрацию сетевого трафика. Преимущества такого подхода подробно рассматривались в статье об аппаратных решениях для борьбы с утечками.