Модели TAKE-GRANT и их исследования

| Загрузить архив: | |

| Файл: ref-22798.zip (129kb [zip], Скачиваний: 37) скачать |

Институт защиты информации

Кафедра БИТ

Курсовая работа

По дисциплине ОЗИТ

На тему: Модели TAKE-GRANTи их исследования.

Выполнила: Тискина Е.О.

ИЗМАИЛ-2005г

Содержание

Введение………………………………………………..3

1.Основные положения модели Take-Grant………4

1.1.Правило «БРАТЬ»………………………….……..5

1.2. Правило «ДАВАТЬ»………………………...5

1.3. Правило «СОЗДАТЬ»……………………….5

1.4. Правило «УДАЛИТЬ»…………………….…6

2.Санкционированное получение прав доступа…7

3.Возможность похищения прав доступа……..….12

4.Расширенная модель Take-Grant………………..13

Заключение………………………………………..….18

Список литературы…………………………………..19

Введение

Информационная защита есть насущная необходимость. Организации постепенно осознают это и переходят к внедрению или, по крайней мере, исследованию различных программ безопасности, охватывающих такие области компьютерных технологий, как коммуникации, операционные системы, информационное управление.

Проблема отчасти заключается в том, что у разных организаций существуют весьма разнообразные потребности в информационной защите. Для некоторых коммерческих организаций случайные утечки информации не составляют большой угрозы (если не считать осложнений, связанных с Законом о конфиденциальности). Такие компании значительно больше озабочены проблемами доступности систем, предотвращением порчи приложений, вызванной вирусами, Троянскими конями, червями и проч. и, возможно, недопущением несанкционированных изменений данных (в особенности, финансовой информации, такой как балансы банковских счетов).

В то же время в других организациях – например, в военных ведомствах - раскрытие данных высокого уровня секретности может нанести значительный ущерб. Разглашение имен агентов, планов военных кампаний и тому подобных сведений может серьезно нарушить способность военного формирования успешно решать свои задачи.

Доказательство того факта, что соблюдение политики безопасности обеспечивает то, что траектории вычислительного процесса не выйдут в неблагоприятное множество, проводится в рамках некоторой модели системы. В данной курсовой работе рассматривается модель Take-Grant и приводятся примеры результатов, которые доказываются в данной области, а также рассматривается модель распространения прав доступа в системе с дискреционной политикой безопасности.

1.Основные положения модели Take-Grant

Модель распространения прав доступа

Take-Grant, предложенная в

О - множество активных объектов -субъектов

(например, пользователей или процессов); R = {

О - множество активных объектов -субъектов

(например, пользователей или процессов); R = {

t)- право давать права доступа; G = (S,

О, E)- конечный помеченный ориентированный граф без петель, представляющий

текущие доступы в системе; множества S, О соответствуют вершинам графа,

которые обозначим:

t)- право давать права доступа; G = (S,

О, E)- конечный помеченный ориентированный граф без петель, представляющий

текущие доступы в системе; множества S, О соответствуют вершинам графа,

которые обозначим:

Состояние системы описывается его графом доступов. Переход системы из состояния в состояние определяется операциями или правилами преобразования графа доступов. Преобразование графа G в граф G' в результате выполнения правила ор обозначим через G -opG'.

В классической модели Take-Grant правило преобразования графа может быть одним из четырех, перечисленных ниже.

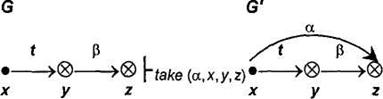

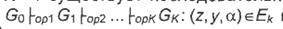

1.1.Правило «БРАТЬ».

Правило "Брать"-take(a,x,y,z). Пусть x ,у,z

,у,z О-различные вершины графа G,

О-различные вершины графа G, нового графа доступов G' из графа G (рис.1).

нового графа доступов G' из графа G (рис.1).

Рис1. Субъект х берет

у объекта у права  на объект z

на объект z

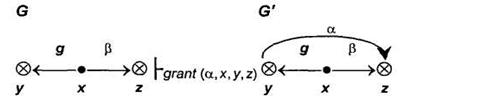

1.2. Правило «ДАВАТЬ»

Правило "Давать"-grant(a,x,у,z).

Пусть х

О-различные вершины

графа G,

О-различные вершины

графа G,

Рис.2. Субъект

х дает объекту у права на объект z

на объект z

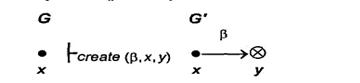

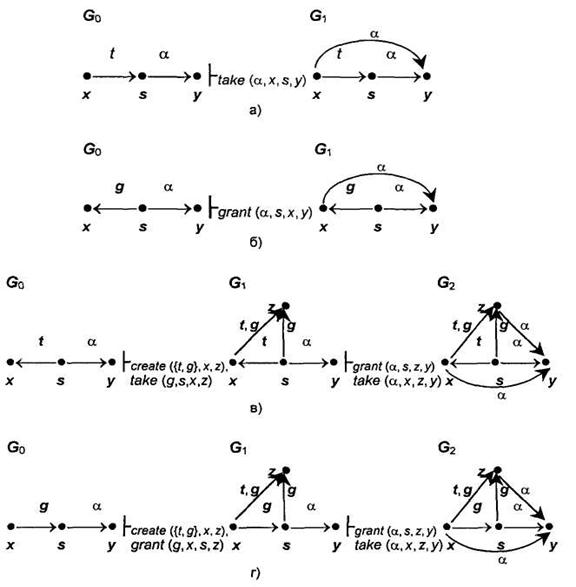

1.3. Правило «СОЗДАТЬ»

Правило "Создать"-create( X

X . Правило определяет

порядок получения нового графа G' из графа G;

у

. Правило определяет

порядок получения нового графа G' из графа G;

у О-новый объект

или субъект (рис..3).

О-новый объект

или субъект (рис..3).

Рис 3.Субъект

Х создает новый

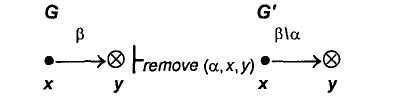

1.4. Правило «УДАЛИТЬ»

Правило

"Удалить"- remove (а, х, у). Пусть x

вершины графа G.

Рис.4.Субъект

Х удаляет права доступа  на объект у

на объект у

В модели Take-Grant основное внимание уделяется определению условий, при которых в системе возможно распространение прав доступа определенным способом. Далее будут рассмотрены условия реализации:

•способа санкционированного получения прав доступа;

•способа похищения прав доступа.

2.Санкционированное получение прав доступа

Данный способ характеризуется тем,

что при передаче прав доступа не накладываются ограничения на кооперацию

субъектов

|

Пусть х, у

О -различные объекты

графа доступа Go = (So, Oo.Eo),

О -различные объекты

графа доступа Go = (So, Oo.Eo),

такие, что:

такие, что:

Говорят, что вершины графа

доступов являются tg-связными

или что они соединены tg-путем, если (без учета направления дуг) в графе между

ними существует такой путь, что каждая дуга этого пути помечена t или g. Будем говорить, что вершины

непосредственно tg-связны,

если tg-путь

между ними состоит из единственной дуги.

Говорят, что вершины графа

доступов являются tg-связными

или что они соединены tg-путем, если (без учета направления дуг) в графе между

ними существует такой путь, что каждая дуга этого пути помечена t или g. Будем говорить, что вершины

непосредственно tg-связны,

если tg-путь

между ними состоит из единственной дуги.

Теорема 1. Пусть Go = (So, Оо, Ео) - граф доступов, содержащий только вершины-субъекты. Тогда предикат "возможен доступ" (a,x,y, Go) истинен тогда и только тогда, когда выполняются следующие условия 1 и 2.

Условие 1.

Существуют субъекты

)

) для i=1,………..mи

для i=1,………..mи

Условие 2.

Субъект х соединен в графе Go tg-путем

с каждым субъектом  i=1 ,…….m

i=1 ,…….m

Доказательство. Проведем доказательство теоремы для m=1, так как схему доказательства для этого случая легко продолжить на случай m>1.

При m=1 условия 1 и 2 формулируются следующим образом:

Условие 1.

Существует субъект s, такой, что справедливо (s,y,a)

|

Условие 2. Субъекты х и s соединены tg путем в графе

. Необходимость. Пусть

истинен предикат "возможен доступ" (a,x,y,Go). По определению

истинности предиката существует последовательность графов доступов

. Необходимость. Пусть

истинен предикат "возможен доступ" (a,x,y,Go). По определению

истинности предиката существует последовательность графов доступов

при этом N является минимальным, т.е. (x,y,a)

При N=0 очевидно (х,у,а)

Пусть

N >0, и утверждение теоремы истинно для

>0, и утверждение теоремы истинно для

некоторого правила

opN. Очевидно, это не правила "Создать" или "Удалить".

Если opN правило "Брать" ("Давать"), то по его определению

некоторого правила

opN. Очевидно, это не правила "Создать" или "Удалить".

Если opN правило "Брать" ("Давать"), то по его определению

и

и  )

)

Возможны два случая: s' So и s'

So и s' So.

So.

Пусть

s'

Eo и

s' соединен с s tg-путем

в графе Go. Кроме этого, истинен предикат "возможен доступ" (t,x,s',Go) ("возможен доступ"

(g,s',x,Go)), при этом число преобразований графов меньше N. Следовательно, по

предположению индукции

Eo и

s' соединен с s tg-путем

в графе Go. Кроме этого, истинен предикат "возможен доступ" (t,x,s',Go) ("возможен доступ"

(g,s',x,Go)), при этом число преобразований графов меньше N. Следовательно, по

предположению индукции

t)

t) Ео и s" соединен

с х tg-путем

в графе Go((s",x,g)

Ео и s" соединен

с х tg-путем

в графе Go((s",x,g) tg-путем в графе Go). Таким образом,

tg-путем в графе Go). Таким образом,

tg-путем в графе Go. Выполнение условий 1

и 2 для случая s'

tg-путем в графе Go. Выполнение условий 1

и 2 для случая s' Eo доказано.

Eo доказано.

Пусть

s' N минимально, поэтому новые субъекты

создаются только в тех случаях, когда без этого невозможна передача прав

доступа. Следовательно, преобразования графов отвечают следующим требованиям:

N минимально, поэтому новые субъекты

создаются только в тех случаях, когда без этого невозможна передача прав

доступа. Следовательно, преобразования графов отвечают следующим требованиям:

-субъект-создатель

берет на созданный субъект максимально не

обходимый набор прав {t,g};

-каждый

имеющийся в графе Go субъект не создает более одного

субъекта;

-созданный субъект не создает новых субъектов;

-созданный

субъект не использует правило "Брать" для получения

прав доступа на другие субъекты.

Из перечисленных требований следует, что  N-1,

N-1,  t},s",s),

opN=take(a,x,

t},s",s),

opN=take(a,x, t,x, s'.Gm), а так как s"-

единственный субъект в графе Gm, имеющий права на субъект s', то по

предположению индукции s" соединен с х tg-путем в графе Go. Из истинности

предиката "возможен доступ" (a,s",y,Go) и по предположению

индукции

t,x, s'.Gm), а так как s"-

единственный субъект в графе Gm, имеющий права на субъект s', то по

предположению индукции s" соединен с х tg-путем в графе Go. Из истинности

предиката "возможен доступ" (a,s",y,Go) и по предположению

индукции

tg-путем в графе Go. Следовательно,

tg-путем в графе Go. Следовательно,

tg-путем

в графе Go. Выполнение условий 1 и 2 для случая s'

tg-путем

в графе Go. Выполнение условий 1 и 2 для случая s' Eo

доказано. Индуктивный шаг

доказан.

Eo

доказано. Индуктивный шаг

доказан.

Достаточность.Пусть выполнены условия 1 и 2. Доказательство проведем индукцией по длине tg-пути, соединяющего субъекты х и s.

Пусть N=0.

Следовательно, x=s, (х,у,a)

и предикат "возможен

доступ" (a,x,y,Go) истинен. Пусть N = 1, т.е. существует

и предикат "возможен

доступ" (a,x,y,Go) истинен. Пусть N = 1, т.е. существует  (s,y,a)

(s,y,a)

и субъекты х, s непосредственно tg-связны. Возможны четыре случая такого соединения х и s(рис.5), для каждого из которых указана последовательность преобразований графа, требуемая для передачи прав доступа.

и субъекты х, s непосредственно tg-связны. Возможны четыре случая такого соединения х и s(рис.5), для каждого из которых указана последовательность преобразований графа, требуемая для передачи прав доступа.

Пусть N>1. Рассмотрим вершину z, находящуюся на tg-пути между х и s и являющуюся смежной с s в графе Go.

Тогда по доказанному для случая N=1 существует

последовательность преобразований графов доступов

и длина tg-пути между z и х равна N=1, что позволяет применить предположение индукции.

Рис.5.Возможные случаи непосредственной tg-связности x и s

Теорема доказана.

Для определения истинности предиката "возможен доступ" в произвольном графе необходимо ввести ряд дополнительных понятий.

Определение 2. Островом в произвольном графе доступов Go называется его максимальный tg-связный подграф, состоящий только из вершин субъектов.

Определение 3.Мостом в графе доступов Go называется tg-путь, концами которого являются вершины-субъекты;

Определение 4.Начальным пролетом моста в графе доступов Go называется tg-путь, началом которого является вершина-субъект.

Определение 5. Конечным пролетом моста в графе доступов Go называется tg-путь, началом которого является вершина-субъект.

3.Возможность похищения прав доступа

Способ

передачи прав доступа предполагает идеальное

сотрудничество субъектов В случае похищения прав доступа предполагается, что передача

прав доступа объекту осуществляется без содействия субъекта, изначально

обладавшего передаваемыми правами Пусть х,у О-различные объекты

графа доступа Go = (So,O0,Eo), a

О-различные объекты

графа доступа Go = (So,O0,Eo), a Определим предикат "возможно похищение" (a,x,y,Go), который будет

истинным тогда и только тогда, когда (x,y,a)

Определим предикат "возможно похищение" (a,x,y,Go), который будет

истинным тогда и только тогда, когда (x,y,a) Eo и

существуют графы

Eo и

существуют графы  = (

= (

и (x,y,a)

и (x,y,a)

, при этом, если

, при этом, если

(s,y,a)

(s,y,a) , то

, то  =0,1, , Nвыполняется opK

=0,1, , Nвыполняется opK (a,s,z,y), К=1,

N.

(a,s,z,y), К=1,

N.

Теорема 2. Пусть Go = (So, Oo, Eo)- произвольный граф доступов Предикат "возможно похищение" (a,x,y,Go) истинен тогда и только тогда, когда выполняются условия 3, 4, 5

Условие 3(х,у,а) Ео

Ео

Условие 4Существуют объекты  , ,sm, такие, что (s,,y,

, ,sm, такие, что (s,,y,

Eo для i=1, ,т

и a =

Eo для i=1, ,т

и a =

Условие 5 Являются истинными предикаты "возможен доступ" (t,x, s,Go) для i=1, ,m

4.Расширенная модель Take-Grant

В расширенной модели Take-Grantрассматриваются пути и стоимости возникновения информационных потоков в системах с дискреционным разграничением доступа

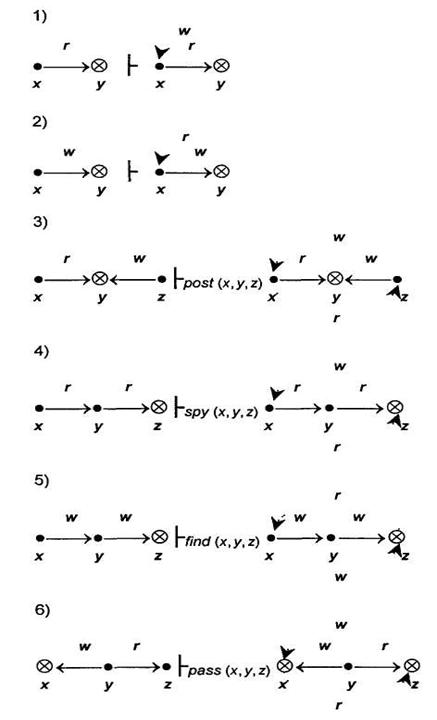

В классической модели Take-Grant по существу рассматриваются два права доступа tи g, а также четыре правила (правила де-юре) преобразования графа доступов take, grant, create, removeВ расширенной модели дополнительно рассматриваются два права доступа на чтение r (read) и на запись w (write), а также шесть правил (правила де-факто) преобразования графа доступов post, spy, find, passи два правила без названия

Правила де-факто служат для поиска путей возникновения возможных информационных потоков в системе. Эти правила являются следствием уже имеющихся у объектов системы прав доступа и могут стать причиной возникновения информационного потока от одного объекта к другому без их непосредственного взаимодействия.

В результате применения к графу доступов правил де-факто в него добавляются мнимые дуги, помечаемые r или wи изображаемые пунктиром (рис.6.) Вместе с дугами графа, соответствующими правам доступа rи w (реальными дугами), мнимые дуги указывают на направления информационных каналов в системе.

Рис.6.Правило де-факто (везде вместо реальных дуг могут быть мнимые дуги)

Важно отметить, что к мнимым дугам нельзя применять правила де-юре преобразования графа доступов Информационные каналы нельзя брать или передавать другим объектам системы

Чтобы пояснить смысл правил де-факто рассмотрим ряд примеров

Пример 1. Пусть субъект х не имеет право r на объект z но имеет это право на субъект у. Пусть, кроме этого, х имеет право r на у Тогда х может, просматривая информацию в у, пытаться искать в нем информацию из z. Таким образом, в системе может возникнуть информационный канал от объекта z к субъекту х что демонстрирует правило де-факто spy. Очевидно также, если бы у был объектом т е пассивным элементом системы, то информационный канал от z к х возникнуть не мог.

Пример 2. Пусть субъект у имеет право rна объект z и право wна объект х. Прочитанная субъектом у информация в z может быть записана в х. Следовательно, в системе может возникнуть информационный канал от объекта z к объекту х, что демонстрирует правило де-факто pass.

Проблемы взаимодействия - центральный вопрос при похищении прав доступа.

Каждое правило де-юре требует для достижения своей цели участия одного субъекта, а для реализаций правила де-факто необходимы один или два субъекта. Например, в де-факто правилах post, spy, findобязательно взаимодействие двух субъектов. Желательно во множестве всех субъектов выделить подмножество так называемых субъектов-заговорщиков - участников процессов передачи прав или информации. В небольших системах эта задача легко решаема. Многократно просматривая граф доступов и применяя к нему все возможные правила де-юре и де-факто, можно найти замыкание графа доступов, которое будет содержать дуги, соответствующие всем информационным каналам системы. Однако, если граф доступов большой, то найти его замыкание весьма сложно.

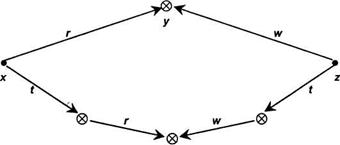

Можно рассмотреть проблему поиска и анализа информационных каналов в ином свете. Допустим, факт нежелательной передачи прав или информации уже состоялся .Каков наиболее вероятный путь его осуществления? В классической модели Take-Grant не дается прямого ответа на этот вопрос - что есть возможность передачи прав или информации, но не можем определить, какой из путей при этом использовался

Предположим, что чем больше узлов на пути между вершинами, по которому произошла передача прав доступа или возник информационный поток, тем меньше вероятность использования этого пути Например, на рис 4 9 видно, что интуитивно наиболее вероятный путь передачи информации от субъекта z к субъекту х лежит через объект у В тоже время злоумышленник для большей скрытности может специально использовать более длинный путь.

|

Рис 7. Пути возникновения информационного канала от z к х

Таким образом, в расширенную модель Take-Grant можно включить понятие вероятности или стоимости пути передачи прав или информации. Путям меньшей стоимости соответствует наивысшая вероятность и их надо исследовать в первую очередь. Есть два основных подхода к определению стоимости путей.

1. Подход, основанный на присваивании стоимости каждой дуге на пути в графе доступов. В этом случае стоимость дуги определяется в зависимости от прав доступа, которыми она помечена, а стоимость пути есть сумма стоимостей пройденных дуг.

2. Подход, основанный на присваивании стоимости каждому используемому правилу де-юре или де-факто. Стоимость правила при этом можно выбрать, исходя из сферы применения модели Take-Grant. Стоимость может:

•быть константой;

•зависеть от специфики правила;

•зависеть от числа участников при применении правила;

•зависеть от степени требуемого взаимодействия объектов.

Стоимость пути в этом случае определяется как сумма стоимостей примененных правил.

Заключение

В заключение можно отметить, что модель Take-Grant служит для анализа систем защиты с дискреционной политикой безопасности. В модели определены условия, при которых происходит передача или похищение прав доступа. Однако на практике редко возникает необходимость в использовании указанных условий, так как при анализе большинства реальных систем защиты не возникают столь сложные по взаимосвязи объектов графы доступов. А сами правила takeи grantсравнительно редко используются на практике. В тоже время наиболее часто в реальных системах субъекты используют права доступа на чтение и запись. Поэтому предложенные в расширенной модели Take-Grant подходы к поиску и анализу путей возникновения в системе информационных каналов, определению их стоимости представляются наиболее интересными и актуальными.

Список литературы

1.Теоретические основы компьютерной безопасности: Учеб. пособие для вузов / П.Н. Девянин, 0.0. Михальский, Д.И. Правиков и др.-М.: Радио и связь, 2000.

2.Методы и средства защиты информации. В.А. Хорошко, А.А. Чекатков. Киев «Издательство «Юниор», 2003г.

3. Грушо А. А., Тимонина Е.Е. Теоретические основы защиты информации –М. Изд-во агентства "Яхтсмен" -1996.